Tabla de Contenidos

Introducción

El Internet es un lugar peligroso. Delincuentes en Internet tienen la capacidad de ocultar detrás de sus computadoras, computadoras u otros pueblos, incluso, mientras tratan de entrar en el equipo para robar información personal o para utilizarla para sus propios fines. Para empeorar las cosas, siempre parece ser un agujero de seguridad en su software o sistema operativo que no se fija lo suficientemente rápido que podría permitir a alguien para cortar en su ordenador. De dónde viene esta te dejó? ¿Se supone que cancelar su acceso a Internet, o hay algo que puede hacer para protegerse?

La respuesta es que usted puede protegerse con un cortafuegos. En el pasado, los cortafuegos son costosas piezas de hardware que sólo las empresas utilizarían. La mayoría de la gente no estaba en Internet, y si lo fueran, estaban conectados a través de una línea telefónica, que no es lo suficientemente rápido para los propósitos de la mayor parte de piratas informáticos. Por lo tanto, los hackers predominantemente empresas que normalmente tenían grandes charcos de ancho de banda disponible dirigidos. Ahora, con casi todo el mundo ser capaz de conectarse a Internet, y muchos de ellos con un ancho de banda extremadamente rápido y barato, los hackers tienden a centrarse en el usuario doméstico, ya que son más propensos a no asegurar sus ordenadores adecuadamente convirtiéndose así en un objetivo fácil. Con esto en mente los desarrolladores han creado barato pero potentes soluciones de cortafuegos hogar para los usuarios domésticos para protegerse.

Este tutorial le ayudará a aumentar su conocimiento sobre la forma de protegerse a sí mismo con un firewall para que usted no es un blanco fácil para los piratas informáticos y virus en el futuro.

El Firewall

Un firewall es una aplicación de dispositivo de hardware o software que se sitúa entre el ordenador e Internet y bloquea todo el tráfico de Internet afecten a su computadora que usted no haya solicitado específicamente. Lo que esto significa es que si navega a un sitio web, el servidor de seguridad permitirá que el tráfico de ese sitio web para llegar a su computadora y por lo tanto a sí mismo. Por otro lado, si usted no solicitó la información de ese sitio web, y el tráfico enviado sitio web para usted, se le negaría afecten a su computadora, porque usted no pidió específicamente para él. Este comportamiento se puede cambiar si lo desea, y vamos a discutir más que en el documento.

servidores de seguridad para el usuario doméstico puede ser una pieza de hardware o una pieza de software. Las diferencias se discutirán a continuación.

Un hardware Firewall es un dispositivo que se encuentra entre la conexión a Internet y el resto de los ordenadores conectados a él. Estos servidores de seguridad por lo general vienen con un sistema incorporado en el cubo que le permite conectar varios ordenadores a la misma a fin de que todos ellos para poder compartir una conexión a Internet. Estos servidores de seguridad proporcionan protección a todos los equipos conectados a él usando una tecnología llamada Network Address Translation o NAT. Esta protección se lleva a cabo por todas las máquinas protegidas utilizando direcciones IP privadas, tales como 192.168.1.X., que no se pueden alcanzar a través de Internet. El servidor de seguridad a continuación, convertir estas direcciones IP internas a la dirección IP pública única que se asigna al servidor de seguridad. Esto hace que sea para que su hardware de servidor de seguridad acepta todas las peticiones entrantes que pidió y luego hacia delante de ellos en el equipo interno demandante. Usando este método, las máquinas externas no son capaces de conectarse directamente a sus ordenadores.

un firewall personal es un programa de software instalado en cada equipo que necesita ser protegido. Este software se filtra todo el tráfico entrante y saliente veces, y sólo permite que sólo los datos que han sido solicitadas o expresamente que pueden pasar a través. Los cortafuegos personales tienden a ser más rica en características que las versiones de hardware, pero no tienen la capacidad de permitir que comparta su conexión a Internet con varios ordenadores de la red.

La decisión en cuanto a qué tipo de servidor de seguridad para su uso depende de lo que va a utilizar para. Si desea proteger sólo un ordenador, a continuación, un software personal de servidor de seguridad es más que suficiente. Si desea proteger varios equipos, a continuación, una solución basada en hardware puede ser más rentable. Algunas personas incluso afirman que se debe utilizar tanto un firewall de hardware para proteger la red y un cortafuegos personal que protege aún más su ordenador. Aunque esto no es una mala idea, puede ser prohibitivo coste para muchos usuarios. Si el dinero no es una opción, a continuación, utilizando tanto agregará un nivel adicional de seguridad, así como proporcionarle la funcionalidad superior que se encuentra en los servidores de seguridad personales.

Para el resto de este tutorial nos centraremos en su mayoría cortafuegos personales que están instalados en el equipo, aunque muchos de los temas tratados aquí se aplica a los servidores de seguridad de hardware también. Características

Firewall

Al elegir el servidor de seguridad es importante prestar atención a qué características que le ofrecen ya que estas funciones pueden hacer una gran diferencia en la forma en que su equipo está protegido. Para algunas personas determinadas características son más importantes que otros, pero en términos de seguridad los más importantes son el filtrado de entrada y salida, protección de aplicaciones, notificaciones, y el modo sigilo. Estas características y otras se discuten a continuación:

entrante y saliente Filtrado

filtrado es cuando una información examina firewall que pasa por él y determina si se permite que la información a ser transmitida y recibida o debe ser desechado basado en reglas o filtros que se han creado. Esta es la función principal de un servidor de seguridad y cómo se encarga de estas tareas es muy importante para su seguridad. La mayoría de las personas se sienten filtrado de entrada, que es el tratamiento de los datos de entrada hacia el ordenador, es la función más importante de un servidor de seguridad. filtrado de salida, sin embargo, al igual que desempeña un papel importante para la seguridad de su ordenador. Es posible que haya tenido instalado en el ordenador de malware sin su conocimiento, y de repente al instalar un firewall con filtrado de salida, se encuentra que el software en su ordenador está tratando de transmitir datos a un host remoto en algún lugar en Internet. Ahora, no sólo usted sabe que este software está instalado, pero el filtrado de salida impedido que la transmisión de información privada.

Estos filtros también pueden ser modificados para permitir que ciertos ordenadores en Internet para llegar a su ordenador o para ciertas aplicaciones en el ordenador para transmitir datos a Internet. ¿Cómo deben ser modificados está determinada por sus necesidades de estas reglas. Por ejemplo si desea que los usuarios remotos para poder conectarse con usted de forma remota utilizando escritorio remoto tendrá que abrir el puerto asociado a Escritorio remoto, que es el puerto TCP 3389, a fin de que el servidor de seguridad para permitir que el tráfico fluya a través . Un ejemplo de esto puede verse a continuación en un ordenador remoto en particular se le da permiso para acceder a la computadora detrás del firewall.

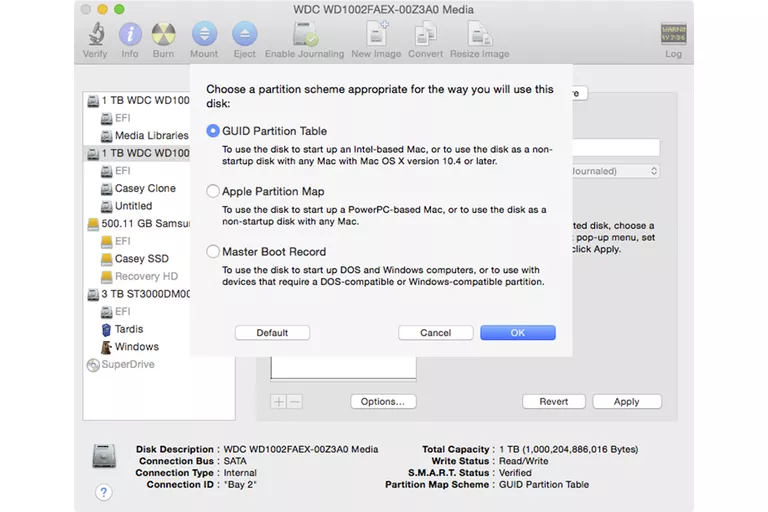

Figura 1. Ejemplo de un servidor de seguridad que permite un acceso remoto equipo a un equipo detrás de un firewall modo invisible

Es importante que el servidor de seguridad no sólo para bloquear las solicitudes para llegar a su equipo, pero también para hacer que parezca como si el equipo no tiene ni siquiera existe en Internet. Cuando está conectado a Internet y el ordenador no se puede detectar a través de sondas a su computadora, usted está en lo que se denomina modo invisible. Los hackers tienen la capacidad de detectar si está en Internet mediante el sondeo de la máquina con los datos especiales y el examen de los resultados. Cuando se está en modo invisible el servidor de seguridad no envía esta información de vuelta para hacer parecer que ni siquiera está conectado. Debido a esto los hackers no seguirá la orientación de su equipo, ya que se piensa que no está en línea.

protección de privacidad

Muchos firewalls ahora tienen la capacidad de bloquear el software espía, secuestradores, adware y afecten a su computadora. Esto le permite proteger su computadora de ser infectado con un software que se conoce para revelar información privada sobre lo que haces en Internet o en otros hábitos informáticos. Estas características son generalmente agrupados en las versiones comerciales de los paquetes de software de servidor de seguridad.

integridad de las aplicaciones

integridad de las aplicaciones es cuando los monitores firewall los archivos en el equipo para la modificación en el archivo o la forma en que se ponen en marcha. Cuando se detecta un cambio de este tipo se notificará al usuario de este y no permitir que la aplicación se ejecute o de transmisión de datos a Internet. Muchas veces estas modificaciones pueden haber sido parte de una actualización, pero si fue modificado por un programa malicioso que se hará ahora consciente de ello.

de detección de intrusiones

intrusos utilizar varios métodos para penetrar la seguridad de su equipo. La detección de intrusión escanea los datos de entrada para las firmas de los métodos conocidos y le notifica cuando se reconocen este tipo de ataques. Esto le permite ver lo que significa que un hacker está intentando utilizar para hackear su ordenador.

Notificaciones Notificaciones

le permiten ver la actividad de lo que está sucediendo en el servidor de seguridad y para el servidor de seguridad para notificarle de diversas maneras sobre posibles intentos de penetración en el equipo.

Firewall Control y Buenas Prácticas

Monitoreo

Independientemente del cortafuegos utiliza es una buena práctica para controlar los registros del firewall de vez en cuando. Con un buen seguimiento de los registros va a aumentar su seguridad inmediatamente. Estadísticamente la mayoría de los cortes podrían haberse evitado si la gente monitoreados sus registros como la mayoría de los hackers sondear un ordenador antes de entrar ilegalmente en él. Si un administrador del equipo había dado cuenta de estas sondas, que pueden haber sido capaz de determinar si sus equipos son vulnerables a lo que se compruebe. Cuando se instala por primera vez el servidor de seguridad y examinar los registros se le sorprenden simplemente en cuanto a la cantidad de personas que están intentando acceder a su computadora sin su conocimiento.

Hay tres razones principales para el seguimiento de los archivos de registro y se analizan a continuación: Medidas preventivas

: mediante el control de los registros de su servidor de seguridad se puede ver los puertos y los servicios de los piratas informáticos están tratando de explotar. A continuación, puede utilizar esta información para asegurarse de que su equipo está a salvo de estos exploits. Por ejemplo, si se nota en sus registros que mucha gente va a escanear su ordenador para el puerto 3127 e hicieron algunas investigaciones, se dará cuenta de que podría ser que las personas o los virus están buscando puertas traseras en el ordenador que dejan una variante temprana del MyDoom virus. A continuación, puede asegurarse de que sus equipos no están afectados por este potencial explotar.

Forense: Si el equipo se vea comprometida por un equipo remoto, y encontrar los archivos ubicados en su ordenador por el hacker puede determinar la fecha y hora en que fueron colocados allí. Con esta información se puede ver sus archivos de registro para la actividad durante ese tiempo y fecha a determinar cómo el hacker fue capaz de penetrar en el ordenador. Esta información puede ser usada para proteger el equipo.

Buenas Prácticas

Es una buena práctica de vez en cuando examine las reglas o filtros que se han creado para permitir el tráfico entrante o tráfico de salida hacia o desde el ordenador personalizados. Es posible que a veces permitir que ciertos protocolos que se conectan al ordenador, por diversas razones, incluyendo el intercambio de archivos, correo, ftp, o en la web. Muchas veces estas reglas se crean, y luego se olvidan y siguen abiertas. Es una buena práctica para examinar sus cortafuegos configuración a asegurarse de que se desactivan estas reglas si ya no son necesarios. Si usted tiene estas reglas se abren cuando no los necesita, que está creando una avenida potencial para los hackers para comprometer su ordenador.

Problemas comunes con los cortafuegos

Es importante tener en cuenta que casi todas las aplicaciones de Internet se crean con la idea de que no hay ningún servidor de seguridad en el lugar que podría cambiar la forma en que estas aplicaciones pueden comunicarse con Internet. A veces, el uso de un servidor de seguridad puede hacer que ciertas características de las aplicaciones ya no funcione correctamente. En la mayoría de los casos, estos servicios se pueden habilitar para el trabajo de cambiar ciertos ajustes en el servidor de seguridad para permitir el tráfico entrante a ser recibida por el ordenador. Cuando se produce este tipo de situación puede crear una regla personalizada que permite que la aplicación particular de trabajo.

Un ejemplo de esto sería si usted tiene Windows XP Professional y le gustaría ser capaz de conectarse de forma remota a su escritorio remoto desde otro equipo. Desde cortafuegos por defecto bloquean todo el tráfico entrante a su equipo cuando intenta conectarse a Escritorio remoto se le denegará la conexión. Si usted busca en Google utilizando Escritorio remoto se encuentra que a escritorio remoto utiliza el puerto TCP 3389 para aceptar conexiones entrantes. A continuación, cambiar sus reglas en el cortafuegos para permitir las conexiones entrantes al puerto TCP 3389, lo que le permite conectarse a su ordenador de forma remota.

Por lo tanto, cuando se utilizan aplicaciones con un cortafuegos y encontrar que hay problemas, usted debe buscar en Internet sobre el uso de ese programa con un cortafuegos y lo que se deben abrir los puertos. A continuación, debe crear una regla personalizada que permita al tráfico específico para llegar a su ordenador.

populares cortafuegos

Hay muchos tipos de servidores de seguridad en el mercado, cada uno con sus propias fortalezas y debilidades. He enumerado estos programas cortafuegos personales y vendedores de hardware como recursos para que usted pueda investigar más. Si un servidor de seguridad se observa como libre, es importante tener en cuenta que sus equivalentes comerciales probablemente contienen más características que pueden ser beneficiosos para usted.

gratuito Personal Firewalls

- squared Online Armor Free

- Outpost Firewall

- alarma gratuito

Zona

Comercial cortafuegos personales

- McAfee Personal Firewall

- Outpost Firewall Pro

- Zone Alarm Pro / Plus

hardware del router / cortafuegos Vendedores

- Belkin

- D-Link

- Linksys

- Netgear

Conclusión

Como se puede ver que tiene un firewall que protege su computadora es una necesidad en la protección de su equipo contra hackers o virus. Con la supervisión y reglas adecuada usted será capaz de utilizar sus aplicaciones en Internet como le gustaría que con el beneficio añadido de seguridad de su ordenador. Al salir de su casa, trabar sus puertas para evitar el robo, por qué no utilizar un cortafuegos para poner un candado en su ordenador.

Como siempre si tiene cualquier comentario, pregunta o sugerencia acerca de este tutorial por favor, no dude en decirnos en los foros de soporte técnico.

Hola, aquí un friki de los tutoriales y los videojuegos, espero que te guste mi web que con tanta dedicación he creado para entretenerte! Hablamos pronto!