Tabla de Contenidos

Los rootkits son miedo y convertirse en una amenaza cada vez mayor a nuestras computadoras todos los días. En el pasado, si nuestros ordenadores fueron infectados con una pieza de malware, simplemente quitó y nos limpia de la infección. Ahora que los rootkits están agrupados comúnmente con otros tipos de malware, este proceso de limpieza se ha vuelto aún más difícil de hacer. Este tutorial cubrirá cómo utilizar F-Secure Blacklight para analizar el equipo en busca de rootkits y ayuda a eliminar ellos.

Nota: Blacklight está programado para no estar disponibles pasado 1 de junio de 2006. Hay rumores sin embargo que puede ser extendido.

El uso de luz ultravioleta para eliminar rootkits desde el ordenador

El primer paso es descargar Blacklight. Puede descargar Blacklight directamente desde el sitio web de F-Secure en este enlace:

Blacklight Enlace de descarga

Una vez que se hace clic en el enlace de arriba se le presentará con una de venta rápida de lo que le gustaría hacer con el archivo. Sugiero que guarda el archivo directamente a su escritorio donde vamos a ejecutarlo desde allí. Una vez que el archivo haya terminado la descarga, verá un icono similar a la de la Figura 1 a continuación.

Figura 1. F-Secure Blacklight Icono

![]()

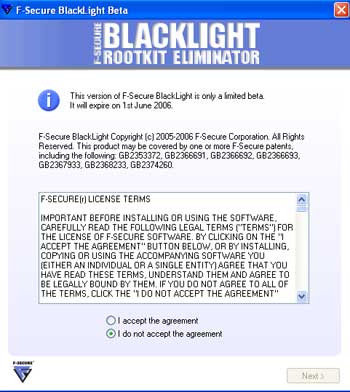

Para iniciar el programa haciendo doble clic en el icono blbeta.exe y se le otorgó el contrato de licencia, como se muestra en la Figura 2 a continuación.

Figura 2. F-Secure Blacklight Acuerdo

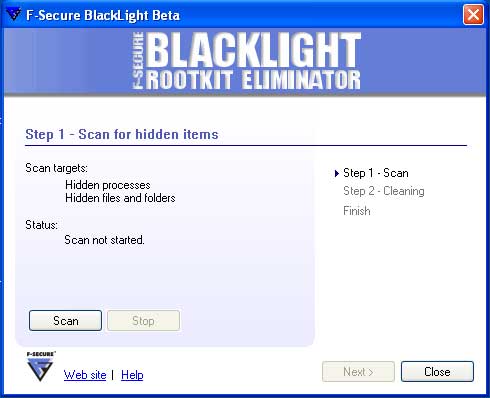

Seleccionar la opción que está marcado que acepte el acuerdo de y pulse el botón Siguiente . Ahora se presentará una pantalla similar a la que se muestra en la Figura 3 a continuación.

Figura 3. Comenzar la exploración

Para comenzar a escanear su ordenador para posibles rootkits, pulse el botón Scan . Blacklight ahora comenzará a escanear su ordenador en busca de archivos o procesos ocultos. Ya que revisa sus procesos y archivos que va a actualizar su estado para reflejar lo que es la exploración y si se ha encontrado ningún artículo ocultos como se muestra en la Figura 4 a continuación.

Figura 4. Analizar su sistema de rootkits

Cuando se realiza la búsqueda, el botón Siguiente estará disponible y se debe hacer clic en él. Si Blacklight No se encontró ningún artículo ocultos verá una pantalla que muestra que no se encontraron elementos ocultos. A continuación, puede pulsar el botón Salir para salir del programa como Blacklight No se encontró ningún rootkits en el ordenador. Si por el contrario, se encontró Blacklight algunos elementos ocultos, se le presentará una pantalla similar a la Figura 5 a continuación muestra una lista de los procesos y archivos ocultos en su computadora.

Figura 5. Limpiar rootkits encontrado por Blacklight

En los elementos ocultos limpias pantalla, como se muestra en la Figura 5 anterior, verá una lista de los procesos y programas que se ocultan en su ordenador. Al lado de cada archivo es un icono que designa el tipo de elemento que es. Estos tipos se explican en la Tabla 1 a continuación.

Tabla 1. Diferentes tipos de artículos que se encuentran en Blacklight

con el fin de etiqueta de un archivo o proceso que le gustaría limpia en particular, es necesario clic izquierdo una vez en una entrada con el ratón para que se resalte y pulse el botón Renombrar . Al hacer esto, la acción cambiará de Ninguno a Renombrar . Una vez establecido un archivo a Renombrar , puede UNTAG pulsando el botón Ninguno por lo que ninguna acción se lleva a cabo sobre este tema en particular.

Si desea más información acerca de la entrada, puede hacer doble clic sobre él con el ratón. Con ello se abre una pequeña pantalla que muestra información más detallada sobre el archivo o proceso, tales como la ubicación del archivo, la información de descripción, y la información de la compañía. Es común para la descripción y la información de la compañía a estar en blanco así que no se preocupa si no hay nada que allí figuran.

Es importante señalar que los rootkits pueden ocultar procesos y archivos legítimos. Por ejemplo el rootkit en la pantalla anterior se esconde Explorer.EXE y Winlogon.exe que son ambos legítimos archivos y procesos de Microsoft Windows. Así que la hora de seleccionar los archivos que desea cambiar el nombre por favor asegúrese de que sólo está cambiando el nombre de los archivos de malware como cambiar el nombre de los archivos incorrectos puede causar problemas con la instalación de Windows. Una vez que haya seleccionado todos los archivos que desea cambiar el nombre, se debe presionar el botón Siguiente . Una pantalla de advertencia mostrará ahora que indica que el cambio de nombre archivos legítimos puede hacer que Windows no funcione correctamente. Si aún desea continuar cambiando el nombre de los archivos, ponga una marca en la casilla etiquetada que han entendido la advertencia y deseo de continuar y pulse el botón OK . A continuación, debe presionar el Reiniciar ahora , y luego el botón OK de nuevo, para reiniciar el ordenador y cambiar el nombre de los archivos seleccionados. Los usuarios

Para avanzados: Cuando Blacklight cambia el nombre de un archivo que hace esto mediante la adición a la siguiente clave del registro: [HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager] «PendingFileRenameOperations»

cuando se inicia Windows comprueba este valor del registro y, o bien para borrar o cambiar el nombre de archivos que aparecen en este valor en función de las instrucciones dadas. Por desgracia, hay algunos programas maliciosos cuales sondeo este valor, y cuando encuentran todos los datos en ella, borra este valor para que Windows no va a realizar la operación deseada en el arranque. Cuando esto sucede, es posible que tenga que utilizar métodos alternativos de eliminación de rootkit como un CD de arranque u otro proceso de eliminación fuera de línea.

Cuando se reinicia el equipo que va a cambiar el nombre de los archivos con la extensión .ren . Debido a que estos archivos ya no se pueden cargar en el inicio, ahora van a ser tan visible que puede eliminarlos. Por ejemplo, si hubiéramos cambiado el nombre de los archivos:

klgcptini.datfux87.ini

Ahora se llamaría:

klgcptini.dat.renfux87.ini.ren

Mientras estos archivos se confirma como siendo el malware, a continuación, puede eliminarlos de su ordenador. Blacklight cuando se realiza un análisis creará un archivo de registro en la misma carpeta que se ejecutó el programa de. Si ha seguido los pasos de este tutorial, esa carpeta sería el escritorio de Windows. El nombre de archivo del archivo de registro se iniciará con fsbl- seguido por los datos y algunos otros números. Un ejemplo es fsbl- 20060518203951.log.

Una vez que estos archivos rootkit que se haya eliminado, se aconseja que usted puede escanear su ordenador con un antivirus y un antispyware software con el fin de eliminar los restos de archivos. La mayoría de los programas a continuación tienen un uso de prueba gratuito que caduca después de un cierto período de tiempo. programas antispyware de buena reputación

son:

Ad-Aware [Tutorial] Spybot – Buscar y Destruye antimalware Recomendado [Tutorial] SpySweeper

y el software antivirus son:

AVG Antivirus (gratuito versión disponibles para uso personal ) Avast (gratuito versión disponibles para personales uso) [ Avast Tutorial] Panda Activescan (gratuito línea antivirus escáner) TrendMicro Housecall (gratuito línea antivirus escáner) Kaspersky Antivirus Nod32 Ewido Antimalware

Conclusión

Ahora que ya sabe cómo utilizar Blacklight tiene otra herramienta en su arsenal en la creciente amenaza de los rootkits. Como rootkits están agrupados comúnmente con otros tipos de malware, si se infectan con un software espía, gusanos, u otro malware, se debe ejecutar este programa y dejar que se compruebe la existencia de rootkits también. Si usted tiene preocupaciones sobre el cambio de nombre y borrar los archivos que se encuentran a sí mismo, no dude en enviar el registro de los datos escaneados como un tema en nuestro estoy infectado? ¿Qué debo hacer? foro. Alguien le examinará el registro y luego hacerle saber lo que debe hacerse. Concepto de Seguridad

–Lawrence AbramsBleeping Informática Internet Avanzada SeriesBleepingComputer.com: ayuda del ordenador y Spyware

Hola, aquí un friki de los tutoriales y los videojuegos, espero que te guste mi web que con tanta dedicación he creado para entretenerte! Hablamos pronto!

![[Proximidad] teléfono siempre que produzca una luz roja. proximidad-telefono-siempre-que-produzca-una-luz-roja](https://nivel-digital.com/wp-content/uploads/2020/04/proximidad-telefono-siempre-que-produzca-una-luz-roja-150x150.jpg)