Introducción cara

Vamos hacerle frente, Internet no es un lugar muy seguro. Hay hackers que intentan acceder a su ordenador, gusanos que tratan de infectar a usted, troyanos maliciosos disfrazados de programas útiles, y software espía que los informes de sus actividades de regreso a sus fabricantes. En muchos casos, las personas que se infectan, sin saberlo, se convierten en un caldo de cultivo para los programas no deseados y la actividad criminal. No tiene que ser así. Con la educación adecuada e inteligente cálculo de la Internet puede ser una caja fuerte, útil y divertido lugar para visitar sin tener que preocuparse por lo que está al acecho alrededor de la esquina.

Este tutorial fue creado para proporcionar consejos y técnicas para la informática inteligente y segura. Al utilizar estas técnicas no sólo se protegerse y proteger sus datos de hackers y virus, sino también mantener su equipo funcionando sin problemas y de forma fiable. El consejo en este tutorial se aplica a todos los usuarios de computadoras y todos los sistemas operativos, pero hemos tratado de señalar los pasos específicos para varios sistemas operativos, ya que se hace necesario.

lo que necesita saber para mantener su computadora segura en Internet

Consejo 1: Siempre instalar actualizaciones del sistema operativo

los pasos más importantes para cualquier usuario de la computadora es instalar siempre las actualizaciones, especialmente las actualizaciones de seguridad, cuando estén disponibles para su sistema operativo. Cuando se desarrollan los sistemas operativos, errores, o errores de programación, se crearon por desgracia que podría causar problemas de seguridad o hacer que su ordenador funcione de forma inesperada. Aunque los desarrolladores pasan muchas horas tratando de evitar estos errores, que son en última instancia humana, y se producen errores. No importa qué sistema operativo que estamos hablando, siempre se introducen errores. Debido a esto, las empresas van a liberar de forma rutinaria las actualizaciones y parches para solucionar los problemas de seguridad o errores de medida que se descubren. Para

En para que el equipo funcione sin problemas y con seguridad, es imperativo que todos los usuarios instalen actualizaciones, especialmente las actualizaciones de seguridad, ya que se liberan. Al no instalar estas actualizaciones deja el equipo en riesgo de piratería usuarios remotos en ellos o virus que explotan estos errores para tener acceso a su computadora. Afortunadamente, todos los sistemas operativos modernos proporcionan métodos fáciles para la instalación de nuevas actualizaciones. De hecho, la mayoría de estos métodos hacen todo el trabajo por usted y simplemente requieren que se haga clic en un mensaje para permitir que las actualizaciones para instalar. Por lo tanto, realmente no hay razón para no instalarlos.

A continuación se presentan dos tutoriales que se pueden utilizar para aprender cómo actualizar el sistema operativo de Windows y MacOS:

Para Mac: Cómo instalar actualizaciones de software en su MacFor Windows: cómo actualizar de Windows

Consejo 2: Mantenga su instalado aplicaciones de hasta al día

Un método común que las infecciones de ordenador utilizan para infectar su ordenador son las vulnerabilidades de seguridad en sus programas instalados. programas comunes que se dirigen debido a su gran base de instalación son los navegadores web, Microsoft Office, Adobe Reader, Adobe Flash, Adobe Shockwave, Java y Oracle. Con el fin de hacer que su equipo lo más seguro posible, es necesario asegurarse de que se actualizan estos programas cuando los nuevos parches de seguridad son liberados. El problema es que muchas personas simplemente ignoran alertas de nuevos cambios, a pesar de que estas actualizaciones solucionan los problemas de seguridad que podrían permitir a los hackers en el ordenador.

Si se le pregunta por una aplicación conocida que se utiliza comúnmente indica que hay una nueva actualización, haga clic en el botón para permitir que se actualiza. Esto es especialmente cierto para los navegadores web, que son comúnmente dirigidos por código malicioso en sitios web. Si hay una nueva versión de su navegador web disponibles, se debe actualizar para que cualquier vulnerabilidad de seguridad son fijos.

Si utiliza Windows, hay un gran programa llamado Secunia PSI que escanea automáticamente el ordenador para aplicaciones y automáticamente los actualiza para usted. Información sobre este programa se puede encontrar en este tutorial:

Cómo detectar programas vulnerables y fuera de moda el uso de Secunia Personal Software Inspector (PSI)

Consejo 3: No utilice la misma contraseña en cada sitio

Ahora se ha convertido común escuchar acerca de una empresa que fue hackeado y el hacker fue capaz de acceder a los miembros de la compañía direcciones de correo electrónico y contraseñas. Si utiliza la misma contraseña en todos los sitios, y uno de esos sitios fue hackeado, el hacker ahora tiene información de su cuenta en todas partes que usted tiene una cuenta. Ahora pueden acceder a su correo electrónico, ver qué otras cuentas que tenga, los bancos que utiliza, etc y obtener información aún más privada sobre usted.

Es muy importante utilizar una contraseña diferente en cada sitio en el que tiene una cuenta. Por desgracia, todos sabemos que no es realista e incluso posible recordar una contraseña diferente para cada cuenta que usted pueda tener. Para ayudar con el que se puede utilizar un programa de gestión de contraseñas como KeePass para ayudarle a almacenar su información de cuenta para cada sitio que se conecte a. KeePass también contiene los plugins que le permite conectarse automáticamente a los sitios que visita utilizando la información almacenada en su base de datos.

Si prefiere no almacenar sus contraseñas en otro programa, a continuación, crear un formato estándar de contraseñas es mejor que usar la misma contraseña en cada sitio. Por ejemplo, para cada sitio que visita puede crear una contraseña en el formato [años nacido] [nombre del sitio]! 55. Así que si estás registrando una cuenta en Bleepingcomputer y nació en 1975, se podría utilizar el 1975bleepingcomputer contraseña! 55. A continuación, en la CNN que podría tener una cuenta 1975cnn! 55. Como se puede ver que ahora está utilizando una contraseña diferente y fuerte en cada sitio, pero tiene un formato fácil de recordar que se puede utilizar para determinar la contraseña.

Consejo 4: Instalar y asegúrese de actualizar su software antivirus

Es muy importante que el equipo tiene antivirus software que se ejecuta en su máquina. Al tener un programa antivirus en ejecución, archivos y correos electrónicos serán escaneados medida que los utilizan, descargarlos o abrirlos. Si se encuentra un virus en uno de los elementos que están a punto de uso, el programa antivirus le impide ser capaz de ejecutar ese programa e infectar a sí mismo.

¿Es también importante tener en cuenta que no hay ninguna razón para ejecutar un programa antivirus si no asegurarse de que tiene todas las actualizaciones más recientes de que dispone. Si no actualiza el software, no tendrá conocimiento de los nuevos virus, troyanos, gusanos, etc., que han sido liberados en el medio natural desde que se instaló el programa. Si una nueva infección aparece en su ordenador, el programa antivirus desactualizado no sabrá que es malo, y no le avise cuando se ejecuta y su computadora se infecta. Es imperativo que actualice su software antivirus al menos una vez a la semana (incluso más si lo desea) de manera que está protegido frente a las últimas amenazas.

También se sugiere que instale un escáner antimalware gratuita, además de su programa anti-virus normal. Estos escáneres antimalware gratuita no ofrecen protección en tiempo real a menos que se actualiza a la versión comercial, pero ofrecen excelentes detecciones al escanear con ellos periódicamente. Dos recomienda los programas de Windows anti-malware son Malwarebytes Anti-Malware y squared Anti-Malware. Tutoriales sobre cómo usar estos programas se enumeran a continuación:

Cómo utilizar squared Anti-Malware para detectar y limpiar el malware de tu ordenador

Cómo utilizar Malwarebytes Anti-Malware para escanear y el malware eliminar de su ordenador

En el siguiente enlace tiene una lista de algunos en línea y autónomos antivirus: virus, programas espía, y protección y eliminación de malware Recursos

Consejo 5: uso de un cortafuegos

La importancia de utilizar un servidor de seguridad en el ordenador o en la red no se puede enfatizar lo suficiente . El hecho de que usted tiene todas las últimas actualizaciones de seguridad, siguen siendo susceptibles a las vulnerabilidades no reportados, sin parches, o desconocidas que un hacker puede conocer. A veces los hackers descubren nuevos agujeros de seguridad en un software o sistema operativo mucho antes de que la compañía de software hace y muchas personas hackeado antes de liberar un parche de seguridad. Mediante el uso de un servidor de seguridad de la mayoría de estos agujeros de seguridad no será accesible como el firewall bloqueará el intento.

Para ver un tutorial sobre el Firewall de y una lista de algunos que están disponibles, por favor visite el siguiente enlace: Comprensión y uso de cortafuegos

Consejo 6: Copia de seguridad de sus datos!

no hace copia de seguridad de los datos necesariamente una forma de mantener su computadora segura, pero es una forma de mantener su caja fuerte de datos. A medida que utilice su ordenador puede llegar un momento en que no se puede encontrar un documento o una falla en el disco duro. Tener una copia de seguridad periódica de los datos disponibles se salva de la angustia de perder las horas de trabajo o preciosas fotos del bebé.

Tanto Windows y MacOS han libre construido en el software de copia de seguridad por lo que por favor asegúrese de usarlos para proteger sus datos. En Windows, puede utilizar el programa de copia de seguridad de Windows y Macs que el programa Time Machine. Si desea utilizar un programa de terceros, hemos enumerado a continuación dos tutoriales que utilizan los programas de copia de seguridad gratis.

Cómo hacer copia de seguridad y restaurar los datos usando Cobian BackupHow de copia de seguridad y restaurar el disco duro con DriveImage XML

Consejo 7: Habilitar la visualización de las extensiones de archivo

Es importante permitir que las extensiones de archivo para que pueda ver el nombre completo del archivo . Una extensión de archivo, nombre de archivo o la extensión, es las letras que aparecen inmediatamente después del último punto en un nombre de archivo. Muchos virus que se envían por correo electrónico como archivos adjuntos contienen dos períodos. Por ejemplo, imagen.jpg.exe. Debido a que Windows está configurado por defecto para no mostrar extensiones, Windows quitarse el .exe y en su lugar el archivo aparecerá como picture.jpg. Para que esto se ve como archivo de imagen inofensiva. Una vez que se hace clic en él, sin embargo, en lugar de una abertura de imagen, lo que realmente se ejecuta el virus y que se infecte. Aunque un Mac cueros extensiones de archivo por defecto, así, esto es un problema menor en ese sistema operativo.

Para obtener más información acerca de las extensiones de archivo y la forma de mostrarles clic aquí:

Cómo mostrar las extensiones de archivo en WindowsHow para mostrar las extensiones de nombre de archivo en un MacWhat es un archivo de extensión?

Consejo 8: No abra archivos adjuntos de personas que no saben

no abra un archivo adjunto de alguien que no conoce. Simple como eso. Si alguien no conoce le envía algo, simplemente eliminarlo. Si recibe un archivo adjunto de alguien que conoce bien, pues aún debe adjuntos no abiertos al espíritu con las siguientes extensiones: .exe, .pif, .com, .bat o. Para obtener más información sobre las extensiones de archivo, consulte el paso 3.

adjuntos son una forma común de que las infecciones informáticas propagan de ordenador a ordenador. Como se describe en el consejo anterior, los creadores de malware aprovechan configuración predeterminada en los sistemas operativos para hacer adjuntos aspecto inofensivo para que, a continuación, abrirlos.

Si realmente quiere ver el archivo, primero escanearlo guardándolo en una carpeta de la unidad y luego escanearlo usando un sitio como VirusTotal. También puede enviar por correo electrónico a la persona directamente y preguntar si en realidad le enviaron ese archivo.

Consejo 9: Ignorar los correos electrónicos que estado en el que ganó un concurso o un desconocido pidiendo ayuda con su herencia

Una estafa en línea comunes son los correos electrónicos de desconocidos ese estado que ganó un concurso o que necesitan ayuda para transferir dinero o recibir una herencia . Estas son todas las estafas en los que están tratando de obtener su información personal con el fin de llevar a cabo el robo de identidad o que quieren utilizar como parte de un esquema de lavado de dinero. Cuando recibe estos mensajes de correo electrónico simplemente eliminarlos.

Consejo 10: Cuidado con los de soporte en línea y el teléfono estafas

estafas de apoyo de teléfono están volviendo más comunes e implican recibir una llamada telefónica de alguien que pretende ser de Google, Microsoft, u otra gran empresa. Afirman que han detectado que está teniendo problemas con su ordenador y está ofreciendo el diagnóstico a distancia gratis para ver lo que está mal. Después de que tomen el control de su ordenador y pretenden que mirar varias cosas, afirman que el equipo tiene una gran cantidad de problemas y luego tratar de vender un contacto de soporte o software. Microsoft, Google y otras grandes empresas nunca le llame de la nada y hacer esto. Si recibe una llamada como esto decir «no, gracias» y cuelgue.

Al igual que las estafas de soporte del teléfono, estafas de apoyo en línea son comunes también. Estas estafas vienen en forma de anuncios en línea que muestran mensajes engañosos que indica que el equipo está teniendo un problema. Al igual que las estafas de soporte del teléfono, estos son sólo anuncios de personas que están tratando de vender software o servicios. Simplemente ignorar cualquier tipo de publicidad y mensajes que ve así.

Consejo 11: Ignorar las ventanas emergentes web que el estado de su equipo está infectado o tiene un problema

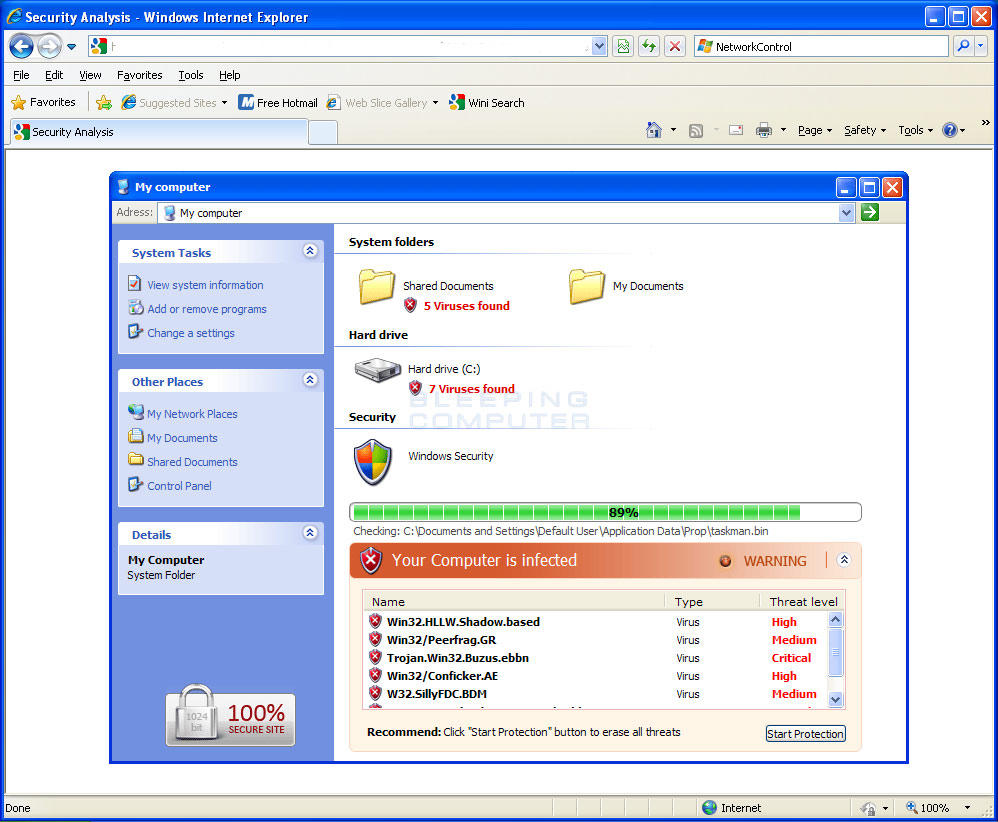

Al navegar por la web, no es raro que se muestra un anuncio que se hace pasar por un programa antivirus en línea. Estos anuncios se pretende analizar el equipo y luego afirmar que está infectado. A continuación, se le pedirá que instale una pieza de software.

Un ejemplo de este tipo de publicidad se puede ver a continuación:

falsos escáner en línea (Haga clic en cada imagen para ampliar)

Si ves este tipo de anuncios, justo cerca de su navegador para cerrar el mensaje. Si usted está teniendo problemas de cierre de su navegador, a continuación, puede utilizar las teclas Alt + F4 en Windows o la Tecla de Apple + Q en MacOS para forzar el programa se cierre. Si el navegador se niega a cerrar, a continuación, puede utilizar estas guías para ayudarle a cerrar los programas:

Cómo forzar la salida de un programa en un MacHow para cerrar un programa en Windows

Tip 12: Ignorar y cerrar las ventanas emergentes web que pretenden ser una alerta de Windows

Otra táctica algunos proveedores de software de uso es para mostrar las ventanas emergentes web que se hacen pasar por una alerta de su sistema operativo. Estas alertas se parecen a una ventana de Windows o Mac, sino que son una ventana emergente Web tratando de conseguir que haga clic en el anuncio.

Si ve este tipo de anuncios, simplemente cerrar su navegador para cerrar el mensaje. Si usted está teniendo problemas de cierre de su navegador, a continuación, puede utilizar las teclas Alt + F4 en Windows o la Tecla de Apple + Q en MacOS para forzar el programa se cierre. Si el navegador se niega a cerrar, a continuación, puede utilizar estas guías para ayudarle a cerrar los programas:

Cómo forzar la salida de un programa en un MacHow para cerrar un programa en Windows

Consejo 13: Algunos tipos de sitios web son más peligrosas que otros

Algunos tipos de sitios son más propensos a distribuir malware o utilizar técnicas engañosas para tener hace clic en los anuncios. Con esto dicho, no visitar sitios porno! Sé que algunos de ustedes no puede ser feliz con esto, pero la realidad es que muchos sitios en esta categoría felizmente tratan de infectar las máquinas que los visitan.

Otros sitios que comúnmente pueden infectarse de warez son crackz sitios. No sólo se piratea software ilegal, pero los sitios que los distribuyen son un caldo de cultivo para el malware.

Consejo 14: Sé vigilante cuando se utiliza Peer-to-Peer Software

usando un programa como Bittorrent para aplicaciones legítimas está perfectamente bien. Por otro lado, si utiliza aplicaciones P2P para películas o software con derechos de autor hay una posibilidad buena que pueden contener troyanos también. Es muy común que los desarrolladores de malware para distribuir software malicioso en las redes P2P que pretende ser un programa necesario para ver una película o jugar un juego. Por lo tanto, se sugiere encarecidamente que no utiliza software Peer-to-Peer para actividades ilegales como es probable que obtener lo que paga.

Tip 15: Al instalar una pieza de software, cuidado con los bares y programas que puede que no desee

Una práctica común utilizada por los programas libres es agrupar otros programas con ellos «paquetes» de herramientas. Esto permite al desarrollador para ofrecer un programa de forma gratuita, pero aún así obtener ingresos mediante la agrupación de barras de herramientas y otro software en ellos. Al instalar un programa, lea todas las indicaciones e instrucciones cuidadosamente. Si se llega a una pantalla en la que el programa pregunta si se desea instalar otra barra de herramientas empresas o programa, por favor, hacer una investigación acerca de si o no usted piensa que estos programas serán de utilidad para usted. Si no desea instalar estos programas incluidos, a continuación, desactive la opción de instalarlos.

En términos generales, tener demasiadas barras de herramientas del navegador puede afectar negativamente a la funcionalidad de su navegador web. Como la mayoría de los navegadores han incorporado en los campos de búsqueda que se puede personalizar, típicamente no hay necesidad de instalar barras de herramientas de búsqueda por separado a menos que contengan una funcionalidad específica que se encontraría útil.

Tip 16: Al instalar una pieza de software, lea el contrato de licencia de usuario final (EULA) para que sepa lo que se está metiendo

Al instalar una pieza de software, asegúrese de leer el acuerdo de licencia de usuario final, o EULA, antes de permitir que se instale. Por ley, una EULA debe contener información sobre cómo este programa va a interactuar con el ordenador y utilizar su información privada. Si usted encuentra que un programa en particular está utilizando sus datos personales o el seguimiento de su uso de la computadora, entonces se puede utilizar esa información para determinar si realmente desea continuar la instalación del software.

Hola, aquí un friki de los tutoriales y los videojuegos, espero que te guste mi web que con tanta dedicación he creado para entretenerte! Hablamos pronto!