Tabla de Contenido

ADVERTENCIA

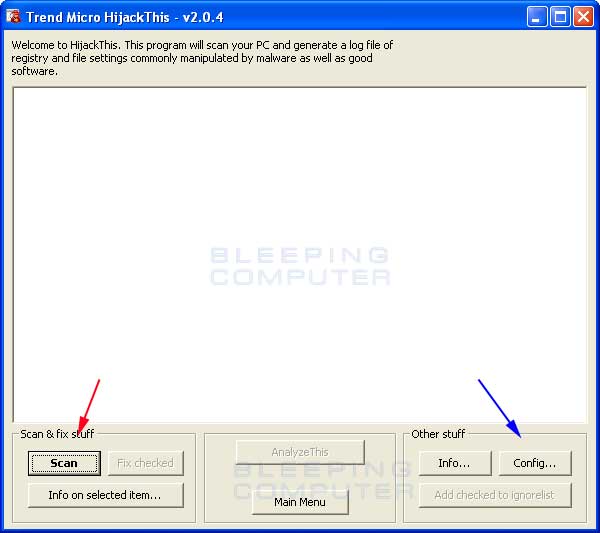

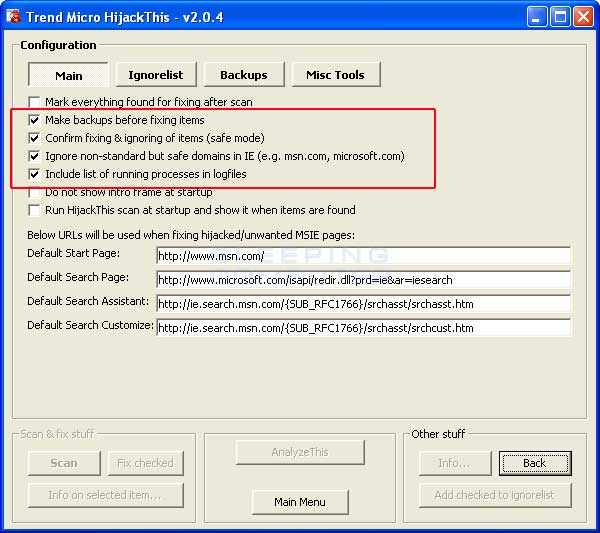

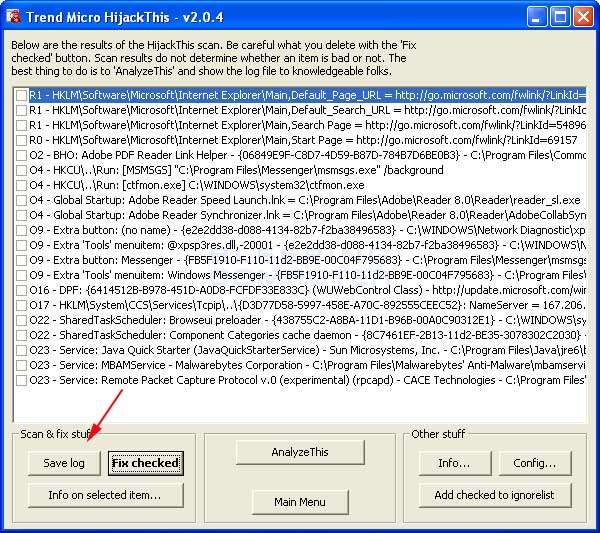

HijackThis Dębe Ser USADO Sólo si tu Navegador o Computadora Siguen teniendo Problemas Despues De Haber Escaneado con SpyBot u Otro removerdor de spyware / secuestrador. HijackThis Es Una Herramienta Avanzada, y por lo Tanto Requiere de Conocimientos Avanzados about de Windows y Sistemas Operativos en general. Si Borras Los Elementos Muestra, sin sable hijo Que, te puede Llevar un Tener Otros Problemas de Como que tu Conexión a Internet ya una no funcione o Problemas en la ejecucion de Ventanas. Debes · intentar Limpiar los spywares / secuestradores / troyanos Con Todos Los Otros Métodos de los antes USAR HijackThis. Si permites Que HijackThis remueva Entradas Antes que otra Herramienta, los Archivos del secuestrador / software espía seguirán Estando en tu Computadora y en el futuro, de otras Herramientas de desinfección sin Séran CAPACES de encontrarlos.Si tu no tienes Conocimientos Avanzados about computadoras no deberias Arreglar las Entradas Usando HijackThis sin consultar un experto de la ONU en el USO de Este Programa. Si ya corriste el SpyBot y el Ad-Aware Y sigues teniendo Problemas, then continua Con Este tutorial y postea en los foros, incluyendo Detalles about tu Problema y te avisaremos Que Debes Arreglar. Foros: https: //www.bleepingcomputer.com/forums (Inglés) Introducción HijackThis Es Una utilidad f Que producto de la ONU Listado de ciertas Configuraciones halladas en tu Computadora. HijackThis escaneará tu registro y Varios Otros Archivos de entrada ¿Que Son Similares a las Naciones Unidas Que los programas espía o secuestrador Programa dejan huella. Interpretar ESOs Resultados Podria ser engañoso, ya Que Hay Muchos Programas legitimos que estan instalados en su Sistema operativo De Una Manera similares A Como lo Hacen los secuestradores. Así Que Debes Ser Extremadamente cuidadoso arreglando CUALQUIER problema con el HijackThis. No Puedo Dejar de presionar en LO IMPORTANTE la de Que es advertencia.Actualmente heno 2 tutoriales Acerca del HijackThis en el Internet, Pero ninguno de Ellos Explica Que SIGNIFICA Cada Una de las Secciones Para Que Pueda ONU mortal entendre. Este tutorial ANADE, Como USAR EL HijackThis y detalla about Cada section Y Que significativos llevados. Así Que No Razón de heno por la rápido Cuál ningún Puedas entendre Qué es lo Que Estas arreglando CUANDO las Personas examinan tus registros y te Dicen que hacer.Si gustas Primero leer la ONU tutorial Acerca del Uso del SpyBot. Como USAR HijackThis El Primer Paso it Descargar el HijackThis a la Computadora en la ONU Lugar Donde sepas Que Lo Encontraras. Sin NECESITA, instalarse Así Que Recuerda Donde lo dejas para usarlo en EL futuro.Puedes Descargar el HijackThis here: -https: //www.bleepingcomputer.com/download/hijackthis/Crea Una Carpeta En Donde Poner el HijackThis. Es Importante Que tenga de su Propia folder Para Que Pueda usarla para crear de Copias de respaldo m. ejecutas Si Lo from comprimido archivo de la ONU, no se podran crear de respaldos.Una vez descargado, da doble clic en el icono del hijackthis.exe. Una ventana aparecera Como la siguiente:

Foros: https://www.bleepingcomputer.com/forums (Inglés) Si DESEAS Ver más información about los Listados Objetos, da clic en Alguno de Ellos y presiona El Botón » información sobre el elemento seleccionado». Te aparecera Una Pantalla Semejante un this:

Es Importante Que aclarar ciertas Secciones USAN Una Lista Blanca interna Así Que El HijackThis no hay Archivos mostrará legitimos. Para Desactivar this Lista Blanca, PUEDES ejecutar HijackThis of this forma: hijackthis.exe / ihatewhitelists. Secciones R0, R1, R2, R3 this section abarca la Página de inicio y búsqueda del Internet Explorer.R0 Es Para Las Páginas de inicio y el Asistente de búsqueda del IE.R1 Es Para Las Funciones de búsqueda de IE y Otras Características .R2 no es USADO actualmente.R3 ES pARA uN Buscador de URL’s.Mostrará algo PARECIDO un ESTO: R0 – HKCU Software Microsoft Internet Explorer Main, página de inicio = http://www.google.com/R1 – HKLM Software Microsoft Internet Explorer Main, Default_Page_URL = http://www.google.com/R2 – (este tipo no es utilizado por HijackThis aún) R3 – Default URLSearchHook falta de Si Reconoces la URL de Como tu Página de inicio o tu motor de búsqueda, then Todo está bien. Si No La Reconoces, revísala y EE.UU. HijackThis para arreglarlo. Para Los Objetos de R3, siempre arréglalos un Menos Que se mencione la ONU Programa Que reconozcas, Como Copernic.Una PREGUNTA Común es que que SIGNIFICA CUANDO La Palabra ofuscado (ofuscado) Sigue una uña de los AEE Entradas. CUANDO ESTA algo ofuscado SIGNIFICA Que es algo difícil adj de percibir o entendre. En Terminos de software espía ESTO sginifica Que El software espía o secuestrador this escondiendo Una entrada hecha por El convirtiendo los Valores En Otra forma Que El entienda facilmente, Pero las Personas Tengas Problemas con reconociendolas, Como agregando Entradas en el registro en hexadecimal. es esto solitario Otro Método de esconder su prescencia y de Difícil Hacer el removerlos.Si sin Reconoces la pagina web senala Que Tanto El Punto R0 Como el R1, Y DESEAS cambiarla, ENTONCES PUEDES USAR HijackThis para removerlos de forma segura, sin perjudiciales para Séran EL IE. Es Importante aclarar Que Si ONU R0 / R1 Apunta un archivo de la ONU, y arregla la entrada en EL HijackThis registro estafadores, HijackThis no borrará ESE archivo en particular, y Usted nos podemos deducir Que borrarlo manualmente.Hay Cierto tipo de Entradas R3 Que Terminan Con Un bajo guión , Como por example: R3 – URLSearchHook: (sin nombre) – _ – (sin archivo) Nota el CLSID, Los Números Entre las Llaves, Tienen ONU guión bajo al final de Ello y a Veces dificulta removerlos con el HijackThis. Para Arreglar ESTO NECESITA borrar manualmente ESA post in concreto, SIGUIENDO esta ruta: HKEY_CURRENT_USER Software Microsoft Internet Explorer URLSearchHooksEntonces borra la entrada CLSID Que DESEAS quitar. Deje la CLSID, CFBFAE00-17A6-11D0-99CB-00C04FD64497, Que es válido por defecto.Si no reconoce el software de EE.UU. Que En El UrlSearchHook, búsquelo en Google y dependiendo de los Resultados de la búsqueda, permita Que HijackThis lo arregle.Algunas llaves de registro: HKLM Software Microsoft Internet Explorer Main, Start PageHKCU Software Microsoft Internet Explorer Main: Inicio PageHKLM Software Microsoft Internet Explorer Main: Default_Page_URLHKCU Software Microsoft Internet Explorer Main: Default_Page_URLHKLM Software Microsoft Internet Explorer Main: Buscar PageHKCU Software Microsoft Internet Explorer Main: Buscar PageHKCU Software Microsoft Internet Explorer SearchURL: (predeterminado) HKCU Software Microsoft Internet Explorer Main: ventana TitleHKCU Software Microsoft Windows CurrentVersion Internet Settings: ProxyOverrideHKCU Software Microsoft Internet Connection Wizard: ShellNextHKCU Software Microsoft Internet Explorer Main: Buscar BarHKEY_CURRENT_USER Software Microsoft Internet Explore r URLSearchHooksHKLM Software Microsoft Internet Explorer Search, CustomizeSearch = HKCU Software Microsoft Internet Explorer Search, CustomizeSearchHKLM Software Microsoft Internet Explorer Search, SearchAssistant

Secciones F0, F1, F2, F3 Estas Secciones abarcan Aplicaciones Que se Cargan desde los Archivos .INI, system.ini y win.ini O SUS equivalentes en el registro.F0 corresponde al Shell = instrucción en System.ini. La Shell = instrucción en system.ini ES USADO por Windows 9X y Anteriores designan Qué Programa actuará Como la cáscara para el Sistema operativo. La Shell Es El Programa Que carga el escritorio, las Controla la Administración de ventanas y permite Que El usuario interactúe con El Sistema. Any Programa Listado DESPUÉS instrucción del shell de Windows Será Cargado CUANDO Arranque, y actuará Como la cáscara por Defecto. Hay algunos adj Programas Que actuan Como un Reemplazo valido para la cáscara, Pero generalmente no mas del SE USA. Windows 95 y 98 (¿Windows ME?), Ambos USAN el Explorer.exe de Como su cáscara por Defecto. Windows 3.x USABA Progman.exe Como su cáscara. Es Posible Que Otros Programa ejecutados Sean CUANDO de Windows cargue en La Misma Línea Shell =, Como por example: Shell = explorer.exe programa_maligno.exe. This Línea Hará Que Ambos Programas de Windows arranquen CUANDO cargue.Los Objetos de F0 siempre malos hijo, Asi Que CONVIENE arreglarlos.F0 – system.ini: Shell = Explorer.exe Abreme.exeF1 – win.ini: run = hpfschedF1 corresponde a Las Entradas Ejecutar = o carga = es win.ini. Any Programa Listado Despues de carrera = o = carga cargará CUANDO cargue de Windows. Ejecutar = FUE USADO muy en tiempos de Windows 3.1, 95 y 98 y con Mantiene COMPATIBILIDAD antiguos Programas. Muchos de los Programas Modernos sin USAN this Característica ini, Y Si No Estas Usando la ONU Programa antiguo then sospecha. El load = era USADO para cargar los controladores del hardware.Los Objetos Listado en F1 usualmente Programas hijo muy viejos, Pero Que Seguros hijo, Asi Que PUEDES ENCONTRAR Más información del nombre del archivo para sabre si es malo o bueno.Las Entradas F2 Y F3 corresponden al Equivalente de F0 y F1, Las Pero que estan Ubicadas en el registro para Versiones XP, 2000 y NT de Windows de. Versiones de los AEE de Windows generalmente no USAN Los Archivos system.ini ni win.ini. Para Compensar la COMPATIBILIDAD USAN Una función f Llamada IniFileMapping. Coloca IniFileMapping Todo el contenido de la ONU archivo .ini en el registro, con llaves párrafo Cada Línea Encontradas en el ini. ENTONCES CUANDO ONU corre Programa Que normalmente SUS lee Configuraciones De un archivo .ini, Este Primero revisará la llave de registro: HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT Current Version IniFileMapping, PARA UN mapeo ini, Y Si ENCUENTRA algo leerá las Configuraciones from Ahí. PUEDES ver Que esta llave this refiriendose al registro Como Si conteniera REG Y ENTONCES el archivo .ini al Cual Se esta refiriendo el IniFileMapping.Otra entrada Común encontrada en F2 es La Entrada UserInit La rápido Cuál corresponde a la clave: HKLM Software Microsoft windows NT CurrentVersion Winlogon UserInit La rápido Cuál SE Encuentra en windows NT, 2000, XP y 2003. This llave Específica Qué Programa se Dębe cargar DESPUÉS Que Un usuario se loguee en ventanas. El Programa por Defecto párrafo this llave es: C: Windows System32 userinit.exe. Userinit.exe Es Un Programa Que Restaura tu Perfil, fuentes, colores, etc para tu nombre de usuario. Es Posible: Añadir Programas furtivos Que inicien from this llave separando los Programas con Una coma. Por EJEMPLO: HKLM Software Microsoft Windows NT CurrentVersion Winlogon Userinit = C: Windows System32 userinit.exe, C: Windows programa_maligno.exe. Esto! Hará Que Ambos Programas se ejecuten cuando te loguees Y Es Un Lugar Común para ejecutar troyanos, secuestradores Y spywares.Llaves del Registro: HKLM Software Microsoft Windows NT CurrentVersion Winlogon UserinitHKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion IniFileMapping, Archivos Usados: c: windows system.inic: windows win.iniEjemplo Mostrando F0 – system.ini: Shell = Explorer.exe Something.exe Example Mostrando F2 – REG: system.ini: UserInit = userinit, nddeagnt.exe Example Mostrando F2 – REG: system.ini: Shell = explorer.exe beta.exe en F0 si ves una Línea a que sea parecida a cualquier_cosa.exe Shell = Explorer.exe, then Definitivamente deberias borrarlo. Generalmente PUEDES Borrar Estas Entradas, Pero Recuerda consultar Google.Para Las Entradas F1 es recomendable Que las busques en Google y asi determinar S. si pertenecen a Programas legales.Para F2, si ves UserInit = userinit.exe, con o sin nddagnt.exe, Como en the example de Arriba, ENTONCES PUEDES Dejar esa entrada por la Paz. Si ves UserInit = userinit.exe (sin coma), Sigue Estando bien, También Puedes Dejarlo por la paz. Si ves otra post in userinit.exe, then Podria ser potencialmente ONU troyano u Otro software malicioso. Lo Mismo va para F2 = Shell, Si ves explorer.exe, en solitario, then Está Bien, si no, Como en the example de Arriba, then Podria ser troyano o malware. Generalmente PUEDES Borrar Estas Entradas, Pero No olvides CONSULTAR Google primero.Sitios para consultar: Base de datos que pita inicio de equipo b> http://www.answersthatwork.com/Tasklist_pages/tasklist.htmhttp://greatis.com/ regrun3appdatabase.htmhttp: //www.sysinfo.org/startuplist.phphttp: //www.pacs-portal.co.uk/startup_content.php#THE_PROGRAMShttp: //www.kephyr.com/filedb/index.phphttp: // www.liutilities.com/products/wintaskspro/processlibrary/

Secciones N1, N2, N3, N 4Estas Secciones hijo para Las Páginas de inicio y el motor de búsqueda por defecto de los Navegadores Netscape y Mozilla.Estas Entradas ESTÁN guardadas en EL aRCHIVO prefs.js, Ubicadas en Diferentes Lugares de La Carpeta C: Documents and Settings NombreDeUsuario datos de programa. Las Entradas de Netscape 4 ESTÁN guardadas en el archivo prefs.js en el Directorio de programa el rápido Cuál es por lo general C: Archivos de programa Netscape Users Default prefs.js.N1 corresponde a la Página de inicio y motor de búsquedas por defecto de Netscape 4.N2 corresponde a la Página de inicio y motor de búsquedas por defecto de Netscape 6.N3 corresponde a la Página de inicio y motor de búsquedas por defecto de Netscape 7.N4 corresponde a la Página de inicio y el motor de búsquedas por defecto de Mozilla.Archivos Usados: prefs.jsComo la Mayoría de los spywares y secuestradores ESTÁN Hechos para IE, ESTOS ESTÁN Navegadores usualmente una salva. De Si ves este sitios Web Listados Ahí Que Tu No establecido Hayas, PUEDES USAR EL HijackThis para arreglarlo. Existe la ONU Conocido sitio que hace? Cambios un AEE Configuraciones, y ESE sitio es Lop.com, el rápido Cuál es discutido here: http: //www.doxdesk.com/parasite/lop.html

Sección O1 this section corresponde al archivo de redirección Hosts.El archivo hosts Contiene los nombres de host Con La Relación de los IP. Por EJEMPLO: 127.0.0.1 www.arwinianos.netSi tratas de ir a www.arwinianos.net, revisará el archivo hosts, Vera La Entrada y La convertira A la Dirección IP 127.0.0.1 A Pesar de la Dirección correcta.Algunos secuestradores USAN EL archivo de redirección anfitriones para un redirigirte Ciertos este sitios en Lugar de Otros. Así, si alguien Inserta Una entrada como esta: 127.0.0.1 www.google.comy tratas de ir a www.google.com, serás redirigido a la 127.0.0.1 Cuál es tu Propia computadora.Ejemplo del Escaneo: O1 – Servidores: 192.168 .1.1 www.google.comArchivos Usados: el archivo hosts es un archivo de texto Que Puede Ser Editado por any editor de texto y està guardado por Defecto en los Siguientes Lugares dependiendo del Sistema operativo, un Menos Que Elijas instalarlo en un ruta diferente. operando LocationWindows del sistema 3.1 C: WINDOWS HOSTSWindows 95 C: WINDOWS HOSTSWindows 98 C: WINDOWS HOSTSWindows ME C: WINDOWS HOSTSWindows XP C: WINDOWS system32 drivers etc HOSTSWindows NT C: WINNT system32 drivers etc HOSTSWindows 2000 C: WINNT system32 drivers etc HOSTSWindows 2003 C: WINDOWS system32 drivers etc HOSTSLa Localización del archivo hosts Puede Ser cambiada modificando La llave del registro (for Windows NT / 2000 / XP): HKEY_LOCAL_MACHINE System CurrentControlSet Services Tcpip Parameters : DatabasePath Si ves Entradas Como las mostradas arriba y no hay una razon por la Específica rápido Cuál sepas Que Deban Estar Ahí, PUEDES borrarlas con seguridad.Si Ves Que El archivo hosts this localizado en C: Windows Help hosts, ESO SIGNIFICA Que Estas infectado Con El CoolWebSearch. Si notas Que El archivo hosts no esta en su ruta por defecto de ma operativo Sistema, ENTONCES EE.UU. HijackThis para Arreglar Esto que Lo Más probable es Que Haya Sido PUEDES Causado Por un infección.También Descargar el Programa Hoster, el rápido Cuál te permite Restaurar el archivo anfitriones por Defecto en tu Máquina. Para hace eso, Descarga el Programa Hoster y ejecútalo. CUANDO abra, haga clic en ha El Botón «Restaurar anfitriones originales» y luego cierra el Programa Hoster.

Sección O2 this section corresponde con los Browser Helper Objects (BHO o, en español algo asi Como: «Objetos que Ayudan al Navegador»). Los BHO hijo plug-ins extienden Que la Funcionalidad de tu Navegador. Pueden Ser Usados por spywares Así Como Programas legitimos Como la barra Google y Adobe Acrobat Reader. Investige CUANDO Esté decidiendo Qué quitar Y que sin quitar, pues algunos adj de Ellos podrian Ser legítimos.Ejemplo de la Lista de O2 – BHO: NAV Helper – – C: Archivos de programa Norton Antivirus NavShExt.dllExiste Una excelente Lista de Conocidos BHO here : http://sysinfo.org/bholist.php. CUANDO consultes la lista, el CLSID EE.UU., Que es el Número Entre las llaves en tu lista rápida. El CLSID en el Listado Hacen referencias de un Entradas del Registro Que contienen information about Los BHO.Cuando arregles Este tipo de Entradas con HijackThis, HijackThis querra Finalizar El Proceso del archivo Listado. Hay Ocasiones En que el archivo Sigue en la USO AÚN Despues De Haber cerrado el IE. Si el archivo AÚN Existe Despues de arreglarlo con HijackThis, es recomendable Que reinicies El Sistema en Modo Seguro y borrar el archivo.

Sección O3 this section corresponde a las Barras de Herramientas del Internet Explorer.Estas hijo Las Barras de Herramientas (barras de herramientas) Debajo de su barra de navegación y menú del IE.Llaves del Registro: HKLM SOFTWARE Microsoft Intenet Explorer ToolbarEjemplo de la Lista O3 – Barra de herramientas: Norton Antivirus – – C: archivos de programa Norton Antivirus NavShExt.dllSi sin Reconoces ninguno de los nombres PUEDES USAR La Lista CLSID de Sysinfo.org para buscar la entrada o el nombre de barra this de Herramientas. CUANDO consultes la lista, el CLSID EE.UU., Que es el Número Entre las llaves en tu lista rápida. El CLSID en el Listado Hacen referencias de un Entradas del Registro Que contienen information about Los BHO. Si encuentras Que No Es Algo que quieras en tu Computadora, PUEDES quitarlo.Cuando arregles Este tipo de Entradas, HijackThis no borrará los Objetos presentados en la Lista. Para Hacerlo es recomendable Que reinicies en Modo Seguro, ejecuta HijackThis de nuevo y lo Borres Listado.

Sección O4 this section corresponde a las Aplicaciones que estan Presentes en ciertas llaves en el registro y Las Carpetas de inicio y Son Cargados automaticamente CUANDO Inicia de Windows. Las Llaves del Registro mostradas here hijo Validas for Windows XP, NT y 2000 (otros Sistemas Operativos ¿?) Si Parece Una llave del registro, Refleja Una de las llaves enumeradas abajo en la tabla de llaves del registro.Startup:. Estós Objetos Hacen Referencia una applications Que Cargan Cuando Se logea ONU usuario en particular.Global inicio: Estós Objetos Hacen un Referencia Aplicaciones Que Cargan Cuando Se logea any usuario.Llaves del Registro del Arranque: HKLM Software Microsoft Windows CurrentVersion RunServicesOnceHKCU Software microsoft Windows CurrentVersion RunServicesOnceHKLM Software microsoft Windows CurrentVersion RunServicesHKCU Software microsoft Windows CurrentVersion RunServicesHKLM Software microsoft Windows CurrentVersion RunHKCU Software microsoft Windows CurrentVersion RunHKLM Software microsoft Windows CurrentVersion RunOnceHKCU Software microsoft Windows CurrentVersion RunOnceHKLM Software microsoft Windows CurrentVersion RunOnceExHKLM Software microsoft W WINDOWS CurrentVersion Policies Explorer RunHKCU Software Microsoft Windows CurrentVersion Policies Explorer RunHKLM Software Microsoft Windows NT CurrentVersion Winlogon UserinitNota: HKLM es abreviatura de HKEY_LOCAL_MACHINE y HKCU Es Para HKEY_CURRENT_USER.Una completa Guía de ubicaciones de arranque y para Que Son Usadas PUEDE Verla here: https://www.bleepingcomputer.com/tutorials/windows-program-automatic-startup-locations/Directorios Usados: inicio: C: Documents and Settings nombre de usuario Menú Inicio Programas StartupGlobal: C: Documents and Settings All Users Menú Inicio Programas StartupEjemplo de la Lista O4 – HKLM .. Run: [nwiz] nwiz.exe / installCuando arreglas Las Entradas O4, sin HijackThis borrará los Archivos asociados con esta entrada. Deberas borrarlos manualmente, usualmente reiniciando lo Máquina y Entrando en Modo a prueba de Fallos. Las Entradas de inicio Global y de inicio diferente trabajan Un poco. HijackThis borrará los accesos Directos en los AEE Entradas, Pero No Los Archivos Los Que un apuntan. Si la ONU residen real ejecutable en los Directorios de inicio Global o de inicio then Será borrado.Muchos Programas legitimos arrancan de los AEE Formas, Una entrada quiza parezca Que les Pertenece Pero Sigue Siendo de ALGÚN Programa malicioso. Consulta los Siguientes enlaces párr Las Entradas O4: Bleeping inicio de equipo de base de datos b> http://www.answersthatwork.com/Tasklist_pages/tasklist.htmhttp://greatis.com/regrun3appdatabase.htmhttp://www. sysinfo.org/startuplist.phphttp://www.pacs-portal.co.uk/startup_content.php#THE_PROGRAMShttp://www.kephyr.com/filedb/index.phphttp://www.liutilities.com/products/ wintaskspro / ProcessLibrary /

Sección O5 this section corresponde un no Poder acceder a este las OPCIONES de IE en el Panel de Control.Es Posible Desactivar la vista de Controles en el Panel de control agregando una entrada Dentro del archivo Llamado control.ini La rápido Cuál this Guardada (al Menos for Windows XP) ES C: Windows control.ini. Desde ESE archivo PUEDES especificar los Paneles de Control Que No Deben Ser visibles.Archivos de Usuario: control.iniEjemplo de la Lista O5 – control.ini: inetcpl.cpl = Nosi Ves Una Línea parecida Como la de arriba, quiza mar Señal de Que Un software this Tratando de dificultar el Cambio de las Configuraciones. A Menos Que sí Conozca una razon Específica, Como Que El administrador configuró la Política o SpyBot S & D coloco Una restriccion, PUEDES USAR HijackThis para arreglarlo.

Sección O6 this section corresponde una ANU rstricción, por parte del administrador, de Hacer Cambios en las options o en la Página de inicio del Internet Explorer por medio de ciertas Configuraciones en el registro.Llave del Registro: HKCU Software Policies Microsoft Internet Explorer RestrictionsEjemplo de lista O6 – HKCU Software Policies Microsoft Internet Explorer RestrictionsEstas options Sólo Aparecen si su administrador Las configuró una o Si Usted Usó opción «SpyBot página inicial y la opción de bloqueo» propósito m la de la section inmunizar del SpyBot.

Sección O7 this section corresponde una cola el Regedit No puede ser ejecutado DEBIDO Al Cambio De Una post in EL registro.Llave del Registro: HKCU Software Microsoft Windows CurrentVersion Policies SystemEjemplo de lista O7 – HKCU software Microsoft Windows CurrentVersion Policies System: DisableRegedit = 1Por favor nota Que Muchos admnistradores de oficinas bloquean el Regedit a propósito, por Lo Que arreglarlo con HijackThis PUEDE mameluco Normas corporativas. Si Eres el administrador y this Opción ha Sido Activada sin tu Permiso, ENTONCES EE.UU. HijackThis para arreglarlo.

Sección O8 this section corresponde a los Objetos extras encontrados en el menú contextual del Internet Explorer.Esto SIGNIFICA Que Verás las options Que normalmente ves CUANDO das clic derecho en Alguna Página Web Que Estés viendo en tu navegador.Llave del Registro: HKEY_CURRENT_USER Software Microsoft Internet Explorer MenuExtEjemplo de lista O8 – elemento del menú contextual adicional: Buscar y Google -Res: // c: windows GoogleToolbar1.dll / cmsearch.htmlEl Listado párrafo Estas Entradas mostrará los Objetos Que Aparecen en el menú contextual CUANDO das clic derecho, Y Que Programa eS USADO CUANDO das clic en esa Opción. ALGUNAS, Como «Pal Browser» deberian Ser siempre borradas, y el resto deberias buscarlas en Google Antes de Hacer Cualquier cosa. Un EJEMPLO DE UN Programa legítimo Que podriamos ENCONTRAR Ahí seria la Google Toolbar.Cuando arregles Este tipo de Entradas, HijackThis no borrará los Archivos Que Vienen mencionados en la Lista. Es recomendable Que reinicies en Modo Seguro y Borres OEN Archivos (y En Ocasiones Carpetas).

Sección O9 this section corresponde a los Botones Que TENEMOS en La Barra de Herramientas director del IE oa los Objetos (artículos) es el menú Herramientas del IE Que ningún hijo parte de la Instalación por defecto.Llave del Registro: HKLM SOFTWARE Microsoft Internet Explorer ExtensionesEjemplo de la Lista O9 – botón adicional: AIM (HKLM) Si no hay need Estós el botones o los Ítems Del menú O Los Reconoces Como malwares, PUEDES arreglarlas con seguridad.Cuando arregles Este tipo de Entradas, HijackThis no hay borrará los Archivos Que Vienen mencionados en la Lista. Es recomendable Que reinicies en Modo Seguro y Borres OEN Archivos (y En Ocasiones Carpetas).

Sección O10 this section corresponde a los secuestradores del Winsock, también Conocidos Como LSP (Layered Service Provider). Los LSP hijo Una Manera de unir el software de la ONU a tu Implementación de Winsock 2 en tu Computadora. encadenados Desde Que los LSP ESTÁN, Cuando El Winsock ES USADO, los Datos hijo también transportados a Través de Cada LSP en la Cadena. Los spywares Y secuestradores pueden USAR Los LSP para ver todo el tráfico Que se géneros en tu Conexión de un Internet.Extrema precauciones CUANDO ESTOS Borres Objetos, si es removido Sin El Arreglo ADECUADO en la Cadena, PUEDES Llegar a perder tu Acceso a Internet.Ejemplo de la Lista O10 – Broken conexión a Internet debido a LSP proveedor spsublsp.dll ‘missingMuchos escaneadores de virus empiezan escanear un virus, troyanos, etc., al Nivel del Winsock. El problema Es Que Muchos de Ellos no se reordenan los LSP en el Orden correcto Despues de borrar el LSP problematico. ESTO PUEDE causar Que HijackThis See ONU Problema y muestre Una ADVERTENCIA, La rápido Cuál Puede Ser similares al example de Arriba, AUNQUE de Hecho el Internet Sigue Trabajando. Deberias consultar un experto de la ONU CUANDO ESTOS arregles Errores. También Puedes USAR LSPFix párrafo Arreglar esto.SpyBot generalmente PUEDE Arreglar ESTO Pero Asegúrate De que tienes la última versión, ya Que las antiguas Tienen Problemas. heno también Una Herramienta diseñada para Este tipo de Ediciones A que sea probablemente mejor USAR, Llamada LSPFix (http://www.cexx.org/lspfix.htm). Para Una Lista de LSP y sable si el hijo o no Validas PUEDES Visitar la Lista de LSP de Zupe (http://www.angeltowns.com/members/zupe/lsps.html).

Sección O11 this section corresponde una ANU Grupo de OPCIONES sin por Defecto Que Han Sido agregadas en la Pestaña de OPCIONES Avanzadas de OPCIONES de Internet en el Internet Explorer.Si buscas en el menú de Herramientas >> OPCIONES de Internet Verás la Pestaña Avanzadas OPCIONES. Es Posible Que aparezca Ahí Un Nuevo Grupo de options agregando Una entrada bajo Una llave del registro.LLave del Registro: HKEY_LOCAL_MACHINE SOFTWARE Microsoft Internet Explorer AdvancedOptionsEjemplo de la Lista O11 – grupo Opciones: [CommonName] CommonNameDe Acuerdo con Merijn, creador de HijackThis (y también de CWShredder, StartupList, etc.), Solo se conoce de la existencia f de la ONU secuestrador Que EE.UU. ESTO Y ES EL CommonName. Si ves CommonName en tu lista rápida, PUEDES removerlo con Seguridad. Si ves otra entrada deberias USAR Google para Investigar Un poco.

Sección O12 this section corresponde a los plug-ins para Internet Explorer. Los plug-ins piezas hijo de software Que se Cargan Cuando El Internet Explorer Inicia, para agregarle funcionabilidad al Navegador. Muchos EXISTEN plug-ins legitimos Disponibles Como example por el visor de Archivos PDF.Llave del Registro: HKEY_LOCAL_MACHINE Software Microsoft Internet Explorer pluginsEjemplo de la Lista O12: Plugin para .PDF: C: Archivos de programa Internet Explorer Plugins nppdf32.dllMuchos de los plug-ins hijo legitimos, Asi Que deberias Buscar en Google Aquel Que no Reconoces los antes de borrarlo. plug-in Conocido Un Que deberias borrar es el plug-in de Onflow Que Tiene laextensión de .OFB.Cuando arregles Este tipo de Entradas con HijackThis, HijackThis querra borrar el archivo Listado. Hay Ocasiones En que el archivo quiza Esté en la USO INCLUSO si el Internet Explorer this cerrado. Si el archivo Continúa existiendo Despues De Que Lo Hayas arreglado con HijackThis, es recomendable Que reinicies en Modo a prueba de Fallos y borrar el archivo Listado.

Sección O13 this section corresponde una ONU secuestrador del prefijo por Defecto del Internet Explorer. El prefijo por Defecto Es Una configuration en Ventanas Que Específica Como URL Aquello que escribas sin anteponer http: //, ftp: //, etc. Que manejados hijo. Por Defecto de Windows de Agrega http: // al Principio, Como el prefijo por Defecto. Es Posible switch to this prefijo por defecto por uno de tu elección realizada Editando el registro. El secuestrador Conocido Como CoolWebSearch Hace ESTO Cambiando el prefijo por Defecto un http://ehttp.cc/ ?. ESO SIGNIFICA Que cuando te Conectes una ANU URL, Como www.google.com.mx, En Realidad Irás un http://ehttp.cc/?www.google.com.mx, el rápido Cuál es En Realidad El Sitio Web para CoolWebSearch .Llave del Registro: HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion URL DefaultPrefix Example de lista O13 – WWW. Prefijo: http://ehttp.cc/?Si Estás EXPERIMENTANDO Problemas SIMILARES al Problema de Arriba, deberias Correr CWShredder. Este Programa remueve TODAS LAS VARIACIONES conocidas de CoolWebSearch Que puedan Estar en tu máquina.Si CWShredder sin ENCUENTRA o arregla El problema, ENTONCES PUEDES USAR EL HijackThis para Arreglar this post CUANDO la encuentres.

Sección O14 this section corresponde al secuestrador del «Restablecer configuración Web» (reseteo de las Configuraciones Web). Hay Un fichero en tu Computadora Que El Internet Explorer usa reseteas CUANDO Las OPCIONES a Las Que venian por Defecto. E El fichero this guardado en C: Windows inf iereset.inf Y TODAS LAS Contiene Configuraciones por Defecto Que Seran Usadas. De Cuando reseteas Una configuration, se leerá el fichero y cambiará las Configuraciones Que esten en el archivo. Si la ONU secuestrador Cambia la información en ESE fichero, ENTONCES te Estarás reinfectando CUANDO resetees las Configuraciones, Porque leerá LA INFORMACIÓN Incorrecta del fichero de lista iereset.inf.Ejemplo O14 – iereset.inf: START_PAGE_URL = http: //www.searchalot.comPor favorecer Esté al Tanto of this fichero (es dado Caso de que aparezca en el registro), Que es Posible Que El Cambio legítimo mar, Que Lo Haya Modificado La manufacturera de computadoras o el administrador de la Máquina. Si hay Reconoces la Dirección then deberias arreglarlo.

Sección O15 this section corresponde con Los Sitios indeseados en la Zona de Sitios de Confianza. La seguridad de Internet Explorer está basada en un conjunto de zonas. Cada zona tiene diferente nivel de seguridad en términos de scripts y aplicaciones que pueden correr mientras se está usando esa zona. Es posible agregar dominios a zonas particulares, así que si estás navegando en un dominio que es parte de una zona de baja seguridad, entonces permitirás que se ejecuten scripts, algunos potencialmente peligrosos, de algún sitio web.Llave del Registro: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainsEjemplo de Lista O15 – Trusted Zone: http://www.arwinianos.netEntonces, si alguna vez ves algo aquí generalmente debes removerlo a menos que reconozcas la URL como una que tu compañía use. La entrada más común que encontrarás aquí será free.aol.com, el cuál puedes arreglar cuando quieras.

Sección O16 Esta sección corresponde a los objetos ActiveX, también conocidos como Downloaded Program Files (Archivos de Programa Descargados).Los objetos ActiveX son programas que son descargados desde sitios web y son guardados en tu computadora. Estos objetos están guardados en C:windowsDownloaded Program Files. Estos tienen una referencia en el registro por su CLSID el cuál es una cadena larga de números entre llaves {}. Existen muchos controles ActiveX legítimos como este de ejemplo, el cuál es un visor iPix.Ejemplo de Lista O16 – DPF: (iPix ActiveX Control) – http://www.ipix.com/download/ipixx.cabSi ves nombres o direcciones que no reconozcas, deberías buscar en Google para ver si son o no legítimas. Si sientes que no lo son, puedes arreglarlas. Borrando los objetos ActiveX de tu computadora, no tendrás mayor problema que descargarlos nuevamente cuando entres de nuevo a la página desde donde los descargaste. Ten en cuenta que hay muchas aplicaciones de compañías que usan objetos ActiveX así que ten cuidado. Siempre borra las entradas O16 que tengan palabras como sex, porn, dialer, free, casino, adult, etc.Existe un programa llamado SpywareBlaster que posee una gran base de datos de objetos ActiveX maliciosos. Puedes descargarlo y buscar a través de su base de datos para localizar objetos ActiveX peligrosos.Usa SpywareBlaster para proteger tu computadora de spyware, hijackers y malware.Cuando arregles entradas O16, HijackThis intentará borrarlas del disco duro. Normalmente esto no será problema, pero hay ocasiones en que HijackThis no será capaz de borrar el archivo. Si esto sucede entonces reinicia en Modo a Prueba de Fallos y entonces bórralo.

Sección O17 Esta sección corresponde al dominio Lop.com.Cuando tu vas a un sitio web usando un dominio, como www.arwinianos.net, en lugar de una dirección IP, tu computadora usa un servidor DNS para transformar el nombre de dominio en una dirección IP parecida a 200.56.15.85. El hackeo de dominios sucede cuando el hijacker cambia los servidores DNS en tu máquina para que apunten a sus propios servidores, donde pueden dirigirte a cualquier sitio que ellos quieran. Agregando google.com.mx a sus servidores DNS, ellos pueden hacer que cuando vayas a www.google.com.mx, te redirijan al sitio de su elección.Ejemplo de Lista O17 – HKLMSystemCS1ServicesVxDMSTCP: NameServer = 69.57.146.14,69.57.147.175Si ves entradas de este tipo y no reconoces el dominio perteneciente a tu ISP o la compañía que te proporciona conexión a Internet, y los servidores DNS no pertenecen a tu ISP o compañía, entonces deberías usar HijackThis para arreglar esto. Puedes ir a Arin para hacer un whois a la IP del servidor DNS para determinar a qué compañía le pertecen.

Sección O18 Esta sección corresponde a los protocolos extra y protocolos de hijackers.Este método es usado para cambiar los controladores de protocolo estándar que tu computadora usa a otros que el hijacker proporciona. Esto permite al hijacker tomar control de ciertos canales en que tu computadora envía y recibe información.Llaves del Registro:HKEY_LOCAL_MACHINESOFTWAREClassesPROTOCOLSHKEY_LOCAL_MACHINESOFTWAREClassesCLSIDHKEY_LOCAL_MACHINESOFTWAREClassesPROTOCOLSHandlerHKEY_LOCAL_MACHINESOFTWAREClassesPROTOCOLSFilterHijackThis primero lee la sección de protocolos del registro en busca de protocolos no-estándar. Cuando encuentra uno muestra el CLSID para mayor información así como la ruta del archivo.Ejemplo de Lista O18 – Protocol: relatedlinks – – C:PROGRA~1COMMON~1MSIETSmsielink.dllLos más comunes que hacen esto son CoolWebSearch, Related Links, y Lop.com. Si ves estos nombres puedes arreglarlos con HijackThis.Usa Google para investigar si los archivos son legítimos. También puedes usar la Lista O18 de Castlecops como apoyo para verificar los archivos.Es importante aclarar que arreglando esas entradas no parece borrar la entrada en el registro ni el archivo asociado a éste. Deberías de reiniciar en Modo a Prueba de Fallos y borrar esos archivos manualmente.

Sección O19 Esta sección corresponde al hijacker de las hojas de estilo del usuario.Una hoja de estilo es una plantilla para saber cómo mostrar las capas, colores y fuentes que se visualizan en una página HTML. Este tipo de hijacking sobreescribe la hoja de estilo por defecto, la cuál fue diseñada para ayudar a los usuarios, y provoca largas cantidades de pop-ups (ventanas emergentes de publicidad) y causar una lentitud potencial.Llaves del Registro: HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerStyles: User StylesheetsEjemplo de Lista O19 – User style sheet: c:WINDOWSJavamy.cssGeneralmente puedes arreglar estas entradas a menos que tu hayas modificado la hoja de estilo.Cuando arregles este tipo de entradas, HijackThis no borrará los archivos listados. Es recomendable que reinicies en Modo a Prueba de Fallos para borrar la hoja de estilos.

Sección O20 Esta sección corresponde a los archivos que se cargan a través del valor del registro AppInit_DLLs.El valor del registro AppInitDLLs contiene una lista de dlls (librerías) que se cargarán cuando user32.dll está cargando. Muchos ejecutables de Windows usan la librería user32.dll, lo que significa que cualquier DLL que esté listada en la llave del registro AppInit_DLLs también será cargada. Esto hace que sea muy difícil remover la DLL ya que estará cargando con múltiples procesos, muchos de los cuales no pueden ser detenidos sin causar inestabilidad en el sistema. El archivo user32.dll también es usado en procesos que inician automáticamente por el sistema cuando tu te logueas. Esto significa que los archivos cargados en el valor AppInit_DLLs serán cargados casi al inicio en la rutina de arranque de Windows permitiendo a la DLL esconderse o protegerse a sí misma antes que tengamos acceso al sistema.Este método es conocido al ser usado por una variante de CoolWebSearch y sólo puede verse en Regedit dando click derecho sobre el valor, y seleccionando Modificar dato binario. Registrar Lite , por otra parte, puede ver más fácil esta DLL.Llave del Registro: HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWindowsEjemplo de Lista O20 – AppInit_DLLs: C:WINDOWSSystem32winifhi.dllExisten muy pocos programas legítimos que usan esta llave del registro, pero debes proceder con cautela cuando borres los archivos que son listados aquí. Usa Google para investigar si los archivos son legítimos. También puedes usar las listas para ayudarte a verificar los archivos:Bleeping Computer Startup DatabaseCastlecop’s O20 ListCuando arregles este tipo de entradas, HijackThis no borrará los archivos listados. Es recomendable que reinicies en Modo a Prueba de Fallo y borres los archivos.

Sección O21 Esta sección corresponde a los archivos que se cargan a través de la llave del registro ShellServiceObjectDelayLoad.Esta llave contiene valores similares a los de la llave Run. La diferencia es que ésa en lugar de apuntar al archivo mismo, ésta señala al InProcServer del CLSID, el cuál contiene la información acerca del DLL en particular que se está usando.Los archivos bajo esta llave son cargados automáticamente por Explorer.exe cuando tu computadora inicia. Como Explorer.exe es la shell para tu computadora, ésta siempre se va a cargar, así también cargando los archivos bajo esta llave. Estos archivos son por lo tanto cargados tempranamente en el proceso de inicio antes de que ocurra cualquier intervención humana.Un hijacker que usa el método puede reconocerse por las siguientes entradas:Ejemplo de Lista: R0 – HKCUSoftwareMicrosoftInternet ExplorerMain,Start Page = C:WINDOWSsecure.htmlR1 – HKCUSoftwareMicrosoftInternet ExplorerMain,Default_Page_URL = C:WINDOWSsecure.htmlLlave del Registro: HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionShellServiceObjectDelayLoadEjemplo de Lista O21 – SSODL: System – – C:WINDOWSsystem32system32.dllHijackThis usa una lista blanca interna para no mostrar las entradas legítimas comunes bajo esta llave. Si ves un listado para esto, entonces no es algo estándar y deberías considerarlo como sospechoso. Como siempre has una búsqueda en Google de cualquier DLL listada en estas llaves. También puedes usar las listas para ayudarte a verificar los archivos:Bleeping Computer Startup DatabaseCastlecop’s O21 ListCuando arregles este tipo de entradas, HijackThis no borrará los archivos listados. Es recomendable que reinicies en Modo a Prueba de Fallo y borres los archivos.

Sección O22 Esta sección corresponde a los archivos que se cargan a través del valor del registro SharedTaskScheduler.Las entradas en este registro se ejecutan automáticamente cuando inicias Windows. A la fecha sólo CWS.Smartfinder usa esta llave.Llave del Registro: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerSharedTaskSchedulerEjemplo de Lista O22 – SharedTaskScheduler: (no name) – – c:windowssystem32mtwirl32.dllTen cuidado cuando remuevas los objetos listados en estas llaves ya que algunas son legítimas. Puedes usar Google para intentar determinar si éstas son válidas. CWS.Smartfinder puede ser removido con CWShredder. También puedes usar las listas para ayudarte a verificar los archivos: