Este tutorial también está disponible en español. · Alemán · Holandés · Francés

- Tabla de Contenidos

- 1 Advertencia

- 2Introduction

- 3¿Cómo usar HijackThis

- 4¿Cómo para restaurar los elementos borrados por error

- 5¿Cómo para generar un inicio de venta

- 6How utilizar el Administrador de procesos

- 7¿Cómo utilizar el archivo hosts Gestor

- 8How a emplear la opción Borrar al reiniciar herramienta

- 9How utilizar los anuncios de Spy

- 10How usar la desinstalación Gestor

- 11How para interpretar los listados de exploración

- 12R0, R1, R2, Secciones R3

- 13F0, F1, F2, F3 Secciones

- 14N1, N2, N3, N4 Secciones

- 15O1 Sección

- 16O2 Sección

- 17O3 Sección

- 18O4 Sección

- 19O5 Sección

- 20O6 Sección

- 21O7 Sección

- 22O8 Sección

- 23O9 Sección

- 24O10 Sección

- 25O11 Sección

- 26O12 Sección

- 27O13 Sección

- 2 8O14 Sección

- 29O15 Sección

- 30O16 Sección

- 31O17 Sección

- 32O18 Sección

- 33O19 Sección

- 34O20 Sección

- 35O21 Sección

- 36O22 Sección

- 37O23 Sección

- 38O24 Sección

- 39Conclusion

Tabla

de contenido

Advertencia

HijackThis sólo debe ser utiliza si el equipo su navegador o es todavía tener problemas después corriendo Spybot o otra Spyware / secuestrador removedor. HijackThis es un herramienta avanzada de , y lo tanto requiere avanzado conocimiento sobre de Windows y operar sistemas en en general . Si que eliminar elementos que Muestra , sin sabiendo lo que son, que puede conducir a otros problemas tales como su Internet sin ya trabajo o problemas con corriendo de Windows sí . Usted debe también intentar a limpia la Spyware / secuestrador / troyano con todos los demás métodos antes utilizando HijackThis. Si que permite HijackThis a quitar entradas antes otra extracción herramienta exploraciones su ordenador , archivos de la de la secuestrador / Spyware se todavía ser dejó en su ordenador y futura eliminación herramientas se no sea capaz a encontrar ellos.

Si usted no tiene conocimientos avanzados sobre las computadoras debe NO entradas arreglo mediante HijackThis sin consultar a un experto en el uso de este programa. Si ya ha ejecutado Spybot – S & D y Ad-Aware y aún tiene problemas, por favor continúe con este tutorial y publicar un registro de HijackThis en nuestra HijackThis foro, incluyendo detalles acerca de su problema, y le aconsejará sobre qué solución.

Introducción

HijackThis es una utilidad que produce una lista de algunos ajustes de encontrar en su ordenador. HijackThis explorará su registro y otros archivos para las entradas que son similares a lo que es un programa de software espía o secuestrador dejaría atrás. La interpretación de estos resultados puede ser difícil ya que hay muchos programas legítimos que están instalados en el sistema operativo de una manera similar que se instalan secuestradores. Por lo tanto se debe tener mucho cuidado cuando se tienen HijackThis solucionar cualquier problema. No puedo enfatizar lo importante que es seguir la advertencia anterior.

Hay dos tutoriales sobre HijackThis prevalentes en Internet en la actualidad, pero ninguno de ellos lo explican cada una de las secciones medias de hecho de una manera que un laico puede entender. Este tutorial, además, a que muestra cómo utilizar HijackThis, también entrar en detalles sobre cada una de las secciones y lo que realmente significa. No hay ninguna razón por qué no debe entender qué es lo que está reparando cuando las personas examinan los registros y le dirá qué hacer.

Si desea leer primero un tutorial sobre cómo usar Spybot, puede hacer clic aquí: Cómo utilizar Spybot – Search and Destroy Tutorial

Dicho esto, vamos a pasar a la tutorial sobre cómo usarlo. Si desea ver tamaños normales de las capturas de pantalla puede hacer clic en ellos. Tenga en cuenta, que una nueva ventana se abrirá cuando lo hace, así que si tienes bloqueadores de pop-up que puede detener la ventana de la imagen de apertura.

Cómo utilizar HijackThis HijackThis

se puede descargar como un archivo ejecutable independiente o como un instalador. La aplicación independiente le permite guardar y ejecutar hijackthis.exe desde cualquier carpeta que desee, mientras que el instalador instalará HijackThis en un lugar específico y crear accesos directos del escritorio a ese ejecutable. Cuando se utiliza la versión independiente no se debe ejecutar desde la carpeta de archivos temporales de Internet como su carpeta de copia de seguridad no serán publicados después de cerrar el programa. Con el fin de evitar la eliminación de las copias de seguridad, por favor, guarde el archivo ejecutable en una carpeta específica antes de ejecutarlo. Le sugerimos que utilice los HijackThis instalador como que se ha convertido en la forma estándar de uso del programa y proporciona un lugar seguro para HijackThis copias de seguridad.

El primer paso es descargar HijackThis para el equipo en un lugar que usted sabe dónde encontrarlo de nuevo. HijackThis se pueden descargar desde el siguiente enlace:

Si ha descargado la aplicación independiente, a continuación, haga doble clic en el archivo hijackthis.exe y haga clic aquí para saltar a la parte donde se ha iniciado el programa.

De lo contrario, si ha descargado el instalador, vaya a la ubicación donde se guardó y haga doble clic en el archivo HiJackThis.msi con el fin de iniciar la instalación de HijackThis. Cuando se inicia la instalación, haga clic en el Instalar botón para que HijackThis instalados en el C : Archivos de programa Trend Micro HijackThis , crear un acceso directo del escritorio que se puede utilizar para ejecutar el programa cuando es necesario, y a poner en marcha automáticamente HijackThis por primera vez.

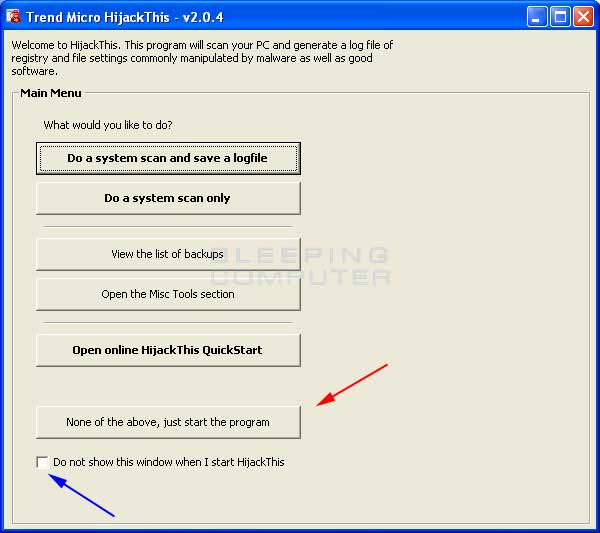

Ahora debería ver una pantalla similar a la siguiente figura:

Le sugerimos que ponga una marca en la casilla etiquetada No mostrar esta ventana cuando comienzo HijackThis, por la flecha azul arriba, como la mayoría de las instrucciones que será dada no dará cuenta de esta pantalla. Después de haber puesto una marca de verificación en esa casilla, haga clic en el Ninguna de las anteriores, acaba de empezar el botón del programa , designado por la flecha roja en la figura anterior. A continuación, se presentará la pantalla principales HijackThis como se ve en la Figura 2 a continuación.

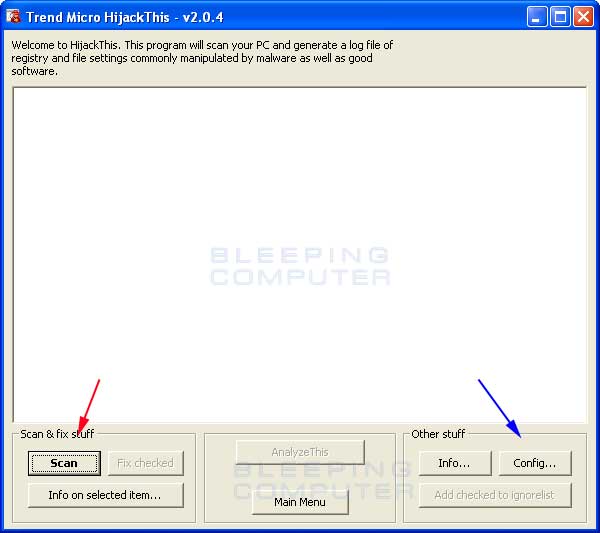

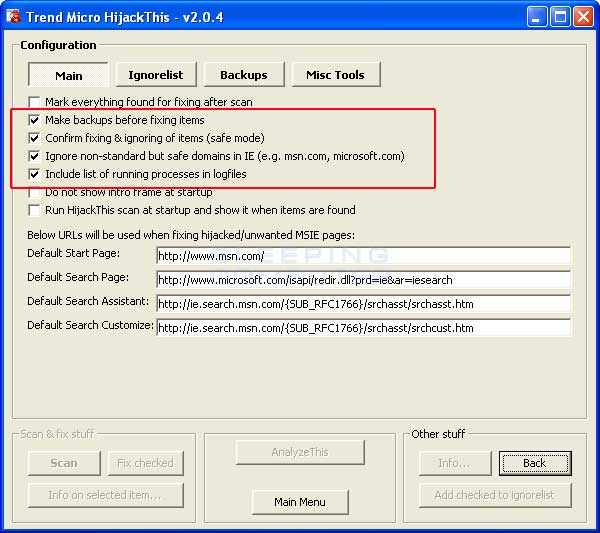

primer lugar, debe hacer clic en el botón Config , que es designado por la flecha azul en la Figura 2, y confirme que los parámetros se ajustan a las que se encuentran en la Figura 3 a continuación. Las opciones que deben revisarse son designados por la flecha roja.

Cuando haya terminado de configurar estas opciones, pulse la tecla volver y continuar con el resto del tutorial. Para

tiene HijackThis escanear su ordenador de posibles secuestradores, haga clic en el botón Scan designada por la flecha roja en la figura 2. A continuación se le presentará una pantalla una lista de todos los elementos encontrados por el programa como se ve en la figura 4.

en este punto, usted tendrá una lista de todos los elementos encontrados por HijackThis.

Si lo que se ve parece confuso y difícil para usted, a continuación, haga clic en el botón Guardar registro , designado por la flecha roja, y guardar el registro en alguna parte de su equipo en el que va a recordar más tarde.

Para abrir el registro y pégala en un foro, como la nuestra, debe seguir estos pasos:

Si desea ver información sobre cualquiera de los objetos de la lista, puede hacer clic una vez en una lista, y luego presione la « Información sobre el elemento seleccionado … » botón. Con ello se abre una pantalla similar a la Figura 5 a continuación:

Cuando haya terminado de mirar la información de los distintos anuncios, y usted siente que está lo suficientemente bien para continuar, mirada a través de los anuncios y seleccione los elementos que desea eliminar mediante la colocación de marcas de verificación en las casillas de verificación junto a cada lista como se muestra en la Figura 6. al final del documento se han incluido algunas formas básicas para interpretar la información de estos archivos de registro. De ninguna manera es esta información extensa suficiente para cubrir todas las decisiones, sino que debe ayudarle a determinar lo que es legítimo o no.

Una vez que haya seleccionado los artículos que desea eliminar, pulse el botón Fix cuadros, designado por la flecha azul, en la Figura 6. HijackThis luego solicitarle que confirme si se desea eliminar esos artículos. Prensa Sí o Sin dependiendo de su elección.

Cómo restaurar los elementos borrados por error

HijackThis viene con una copia de seguridad y restaurar el procedimiento en caso de que se quita erróneamente una entrada que es realmente legítimo. Si ha configurado HijackThis como se muestra en este tutorial, entonces usted debería ser capaz de restaurar las entradas que han sido eliminados. Si usted ha tenido su HijackThis programa que se ejecuta desde un directorio temporal, entonces el procedimiento de restauración no funcionará.

Si el ajuste Haga copias de seguridad de antes de fijar los elementos se comprueba configuración, HijackThis hará una copia de seguridad de todas las entradas que usted fija en un directorio llamado copias de seguridad que reside en la misma ubicación que hijackthis.exe.

Si inicia HijackThis y haga clic en Config , y luego el botón de copia de seguridad se le presentará con una pantalla similar a la Figura 7 a continuación. Usted tendrá una lista de todos los objetos que había fijado previamente y tienen la opción de restaurarlos. Una vez que se restaura un artículo que aparece en esta pantalla, al escanear de nuevo con HijackThis, las entradas se mostrarán de nuevo.

Una vez que haya terminado la restauración de los elementos que se han solucionado por error, se puede cerrar el programa.

Cómo generar un mayor tiempo de inicio de venta

En cuando usted envía su registro en un foro de mensajes pidiendo ayuda, las personas que ayudan le puede pedir que generan una lista de todos los programas que se inician automáticamente en el ordenador. HijackThis ha construido en la herramienta que le permitirá hacer esto.

Para ello, accede a la opción de configuración cuando se inicia HijackThis, que se designa por la flecha azul en la figura 2, y luego haga clic en el botón Varios Herramientas en la parte superior. Debería ver una pantalla similar a la Figura 8 a continuación.

A continuación, haga clic en el botón etiquetado Generar StartupList Entrar que está designada por la flecha roja en la Figura 8. Una vez que haga clic en ese botón, el programa se abrirá automáticamente una libreta llena de los elementos de inicio de su ordenador. Copiar y pegar estas entradas en un mensaje y enviarlo.

Con suerte, ya sea con su conocimiento o ayuda de otras personas que se habrá limpiado su ordenador. Si desea aprender una información más detallada acerca de lo que cada sección en un medio de registro de escaneo, a continuación, seguir leyendo.

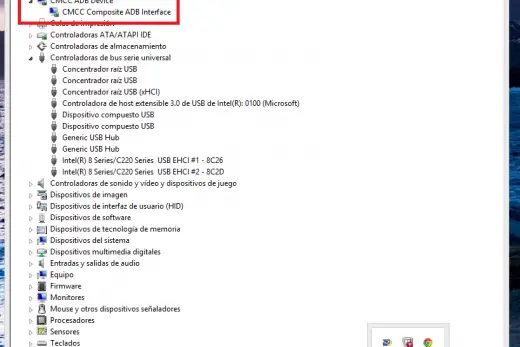

Cómo utilizar el Administrador de procesos

HijackThis tiene incorporado un gestor de procesos que se pueden utilizar para poner fin a los procesos, así como ver qué archivos DLL se cargan en ese proceso. Para acceder al gestor de procesos, debe hacer clic en el botón Config y luego haga clic en el botón Herramientas Varios . Ahora debería ver una nueva pantalla con uno de los botones que son procesos Abra el Administrador . Si hace clic en ese botón, verá una nueva pantalla similar a la Figura 9 a continuación.

Esta ventana mostrará una lista de todos los procesos abiertos que se ejecutan en su máquina. A continuación, puede hacer clic una vez en un proceso para seleccionarlo y, a continuación, haga clic en el botón Proceso Kill designada por la flecha roja en la figura 9 anterior. Este intentará poner fin al proceso que se ejecuta en el ordenador.

Si le gustaría terminar varios procesos al mismo tiempo, pulse y mantenga pulsado el control clave en su teclado. Mientras se pulsa esa tecla, haga clic una vez en cada proceso que desea ser terminado. Mientras se mantiene pulsado el botón de control durante la selección de los procesos adicionales, usted será capaz de seleccionar varios procesos al mismo tiempo. Cuando haya seleccionado todos los procesos que le gustaría terminar usted a continuación, pulse el botón Proceso Kill .

Si desea ver qué archivos DLL se cargan en un proceso seleccionado, se puede poner una marca en la casilla de verificación Mostrar archivos DLL, designado por la flecha azul en la figura anterior. Esto dividirá la imagen de proceso en dos secciones. La primera sección mostrará una lista de los procesos que antes, pero ahora cuando se hace clic en un proceso en particular, la sección inferior mostrará una lista de los archivos DLL cargados en ese proceso.

Para salir del gestor de procesos es necesario hacer clic en el botón de vuelta dos veces que le coloque en la pantalla principal.

Cómo utilizar el archivo Hosts Administrador

HijackThis también tiene un gestor de archivos Hosts rudimentaria. Con este gestor puede ver su archivo de hosts y las líneas de borrado en el archivo o la palanca líneas dentro o fuera. Para acceder al gestor de archivo Hosts, debe hacer clic en el botón Configuración y luego haga clic en el botón Herramientas Misc. Ahora debería ver una nueva pantalla con uno de los botones que son anfitriones Gestor de archivos. Si hace clic en ese botón, verá una nueva pantalla similar a la Figura 10 a continuación.

Esta ventana mostrará el contenido de su archivo HOSTS. Para borrar una línea en el archivo HOSTS tendría que hacer clic en una línea como la designada por la flecha azul en la Figura 10 anterior. Esto seleccionará esa línea de texto. A continuación, puede eliminar la línea, haciendo clic en el botón Borrar línea (s), o alternar la línea de encendido o apagado, haciendo clic en el botón de línea Toggle (s). Es posible seleccionar varias líneas a la vez usando las teclas de cambio y de control o arrastrando el puntero del ratón sobre las líneas que le gustaría interactuar con él.

Si elimina las líneas, las líneas se eliminará de su archivo HOSTS. Si se pulsa varias líneas, HijackThis añadir un signo # delante de la línea. Esto comentar la línea de modo que no será utilizado por Windows. Si no está seguro de qué hacer, siempre es seguro para alternar la línea para que un # antes de que aparezca.

Para salir del gestor de archivo Hosts es necesario hacer clic en el botón de vuelta dos veces que le coloque en la pantalla principal.

Cómo utilizar la herramienta de Borrar al reiniciar

A veces se puede encontrar un archivo que se niega obstinadamente a eliminar por medios convencionales. HiJackThis introducido, en la versión 1.98.2, un método para que Windows elimine el archivo como se arranca, antes de que el archivo tiene la oportunidad de carga. Para ello, siga estos pasos:

Cómo utilizar ADS espía

Hay una infección en particular llamada Home Search Assistant o CWS_NS3 que a veces utilizan un archivo llamado un archivo de secuencia de datos alternativo para infectar su computadora. Estos archivos no pueden ser vistos o eliminados utilizando los métodos normales. ADS espía fue diseñado para ayudar en la eliminación de este tipo de archivos. Para aquellos que estén interesados, se puede aprender más sobre Alternate Data Streams y el Asistente de Inicio Búsqueda mediante la lectura de los siguientes artículos:

de Windows Alternate Data Streams [Tutorial Enlace]

Inicio Asistente de búsqueda de Análisis [Tutorial Enlace]

Para utilizar la utilidad ADS espía sería empezar HijackThis y después haga clic en el botón Config . A continuación, haga clic en el botón Varios Herramientas y, finalmente, haga clic en el botón ADS espía . Cuando la utilidad ADS espía abre, verá una pantalla similar a la figura 11 a continuación.

Pulse el botón Scan y el programa comenzará a escanear la carpeta de Windows para los archivos que son Alternate Data Streams. Si encuentra alguno, se mostrará ellas similar a la Figura 12 a continuación.

para eliminar uno de los archivos de anuncios que se muestran, sólo tiene que colocar una marca junto a su entrada y haga clic en el botón Quitar seleccionado. Esto eliminará el archivo de los anuncios de su ordenador. Cuando haya terminado, pulse el botón Atrás junto a la Quitar seleccionado hasta que esté en la pantalla principal de HijackThis.

Cómo utilizar el Administrador de

La desinstalación Uninstall Manager le permite gestionar las entradas encontradas en Agregar del panel de control / quitar programas. Al limpiar el malware de un archivo de entradas de la máquina en la lista de programas Agregar / Quitar invariablemente conseguir detrás de izquierda. Muchos usuarios comprensible como para tener una limpia Agregar / quitar programas y tienen dificultades para retirar estas entradas errantes. Utilizando la desinstalación Manager le puede quitar estas entradas de la lista de desinstalación. Acceso

Para el Administrador de desinstalación que haría lo siguiente:

Ahora se le presentará una pantalla similar a la siguiente:

Para borrar una entrada simplemente clic en la entrada que Would como a quitar y continuación, haga clic en en la Eliminar esta entrada botón . Si que quiere al cambio la programa esta entrada es asociada con que puede clic en la Editar desinstalación botón comando y entrar el camino a la programa que debe ser plazo si que doble clic en que la entrada en la Añadir / Eliminar lista Programas . Esta función última debe única ser utilizado si que sabe lo que son haciendo.

Si se le pide que guarde esta lista y que lo ponga para que alguien pueda examinarlo y aconsejarle en cuanto a lo que debe eliminar, se puede hacer clic en la lista Guardar … botón y especificar dónde desea guardar este archivo. Al pulsar el botón Guardar un bloc de notas se abrirá con el contenido de ese archivo. Basta con copiar y pegar el contenido de ese bloc de notas en una respuesta en el tema que está recibiendo ayuda.

Cómo interpretar los listados de exploración

La siguiente sección es ayudar a diagnosticar la salida de un HijackThis escanear. Si todavía no está seguro de qué hacer, o si desea solicitar que interpretar su registro, pegar su registro en un mensaje en nuestro Foro de privacidad.

Cada línea en la lista de exploración de HijackThis comienza con un nombre de sección. A continuación se muestra una lista de estos nombres de sección y sus explicaciones. Puede hacer clic en un nombre de sección que le llevará a la sección correspondiente.

Es importante tener en cuenta que ciertas secciones utilizan una lista blanca interna para que HijackThis no mostrarán archivos legítimos conocidos. Para desactivar esta lista blanca puede empezar HijackThis en este método en lugar: hijackthis.exe / ihatewhitelists .

En nuestras explicaciones de cada sección vamos a tratar de explicar en términos sencillos lo que significan. También le dirá qué registro de teclas que normalmente usan y / o archivos que utilizan. Finalmente le daremos recomendaciones sobre qué hacer con las entradas.

R0, R1, R2, R3 Secciones sección cubre

esto el Internet Explorer página de inicio, página de inicio, y la URL de búsqueda ganchos.

R0 es para los exploradores de Internet a partir de la página y búsqueda ayudante.

R1 es para las funciones de Internet Exploradores de búsqueda y otras características.

R2 no se utiliza actualmente.

R3 es un gancho URL de búsqueda. Un URL de búsqueda gancho se usa cuando se escribe una dirección en el campo de direcciones del navegador, pero no incluyen un protocolo, como http: // o ftp: // en la dirección. Cuando se introduce una dirección de este tipo, el navegador intentará averiguar el protocolo correcto en sí mismo, y si no lo hace, va a utilizar el UrlSearchHook aparece en la sección R3 para tratar de encontrar la ubicación que ha introducido.

Una pregunta común es ¿qué significa cuando la palabra ofuscado está al lado de una de estas entradas. Cuando algo está ofuscado que significa que se está haciendo difícil de percibir o entender. En términos de software espía que significa que el software espía o secuestrador se esconde una entrada que hizo mediante la conversión de los valores en alguna otra forma que se entienda fácilmente, pero los seres humanos tendrían problemas para reconocer, tales como la adición de entradas en el Registro en formato hexadecimal. Este es otro método de ocultar su presencia y por lo que es difícil de eliminar.

Si usted no reconoce el sitio web que sea R0 y R1 están apuntando a, y desea cambiarla, entonces puede tener HijackThis fijar de manera segura estos, ya que no van a ser perjudicial para su instalación de Internet Explorer. Si desea ver qué sitios son, puede ir al sitio, y si se trata de una gran cantidad de ventanas emergentes y enlaces, casi siempre se puede eliminarlo. Es importante tener en cuenta que si un puntos RO / R1 a un archivo, y que fijan la entrada con HijackThis, HijackThis no borrará ese archivo en particular y que tendrá que hacerlo manualmente.

hay ciertas R3 entradas que extremo con un subrayado (_). Un ejemplo de lo que uno puede ver como es:

R3 – URLSearchHook: (sin nombre) – {CFBFAE00-17A6-11D0-99CB-00C04FD64497} _ – (sin archivo)

Aviso el CLSID, los números entre el {}, tienen una _ al final de la misma y que pueden a veces difícil de eliminar con HijackThis. Para solucionar este problema, tendrá que eliminar la entrada del registro en particular manualmente yendo a la siguiente clave:

HKEY_CURRENT_USER Software Microsoft Internet Explorer URLSearchHooks

continuación, elimine la entrada CLSID bajo ella que le gustaría eliminar. Por favor, deje el CLSID, CFBFAE00-17A6-11D0-99CB-00C04FD64497, ya que es el que viene por defecto válida.

A menos que reconocer que el software pueda ser utilizado como UrlSearchHook, por lo general debe Google y después de hacer algunas investigaciones, permiten HijackThis para solucionarlo

F0, F1, F2, F3 Secciones

Estas secciones cubren las aplicaciones que se cargan de sus archivos .INI, System.ini y Win.ini, en Windows ME y a continuación o sus lugares equivalentes en el registro para las versiones basadas en Windows NT. Las versiones basadas en Windows NT son XP, 2000, 2003 y Vista.

Un F0 entrada corresponde a la Shell = comunicado , en la sección [Inicio] , del archivo System.ini. La declaración Shell = en el archivo system.ini se utiliza para designar qué programa actuaría como la cáscara para el sistema operativo.

La Shell es el programa que cargar el escritorio, la gestión de ventanas mango, y permitir al usuario interactuar con el sistema. Cualquier programa que aparece después de la declaración de la cáscara se carga cuando se inicia Windows, y actuar como el shell por defecto. Hubo algunos programas que actuó como sustitutos válidos de concha, pero generalmente ya no se utilizan. Windows 95, 98, y ME todos usados Explorer.exe como su shell por defecto. Windows 3.x utiliza Progman.exe como su cáscara. También es posible enumerar otros programas que pondrá en marcha como Windows se cargue en la misma línea Shell =, tales como Shell = explorer.exe badprogram.exe. Esta línea hará que ambos programas se inician cuando se cargue Windows.

Un F1 entrada corresponde a la Run = o carga = entrada en el archivo win.ini. Al igual que el archivo system.ini, el archivo win.ini se suelen utilizar en Windows ME y por debajo.

Cualquier programa que figuran después de la carrera o la carga = = se carga cuando se inicia Windows. Este plazo se utilizó = comunicado durante el Windows 3.1, 95 y 98 años y se mantiene por compatibilidad con programas antiguos. La mayoría de los programas modernos no utilizan esta configuración ini, y si no se utiliza más viejo programa puede legítimamente ser sospechoso. La carga = instrucción se utiliza para cargar los controladores para su hardware. En los sistemas basados en Windows NT (Windows 2000, XP, etc.) HijackThis mostrarán las entradas encontradas en los sistemas basados Win.ini y System.ini, pero Windows NT no se ejecutarán los archivos que aparece allí. entradas

F2 y F3 corresponden a los lugares equivalentes a F0 y F1, pero en cambio se almacenan en el registro para las versiones de Windows XP, 2000 y NT. Estas versiones de Windows no utilizan los archivos System.ini y Win.ini. En lugar de compatibilidad con versiones anteriores que utilizan una función llamada IniFileMapping. IniFileMapping, pone todo el contenido de un archivo .ini en el registro, con claves para cada línea que se encuentra en la clave ini almacenada allí. A continuación, cuando se ejecuta un programa que lee normalmente su configuración desde un archivo .ini, primero se compruebe la clave de registro HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion IniFileMapping para una asignación ini, y si se encuentra leerá la configuración de en su lugar. Se puede ver que estas entradas, en los ejemplos que siguen, se refieren al registro ya que contendrá REG y luego el archivo .ini, que IniFileMapping se refiere. entradas

F2 se muestran cuando hay un valor que no está en la lista blanca, o considerados seguros, en la clave de registro HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Winlogon debajo de los valores Shell y Userinit . valor del registro

El Shell es equivalente a la función de la Shell = en el archivo system.ini como se describió anteriormente. El valor indica Userinit qué programa debería ponerse en marcha inmediatamente después de un usuario inicia sesión en Windows. El programa predeterminado de esta clave es C: windows system32 userinit.exe. Userinit .exe es un programa que restaura su perfil, fuentes, colores, etc para su nombre de usuario. Es posible añadir más programas que pondrá en marcha a partir de esta clave mediante la separación de los programas con una coma. Por ejemplo: HKLM Software Microsoft Windows NT CurrentVersion Winlogon Userinit = C: windows system32 userinit.exe, c: windows badprogram.exe. Esto hará que ambos programas se ejecutan cuando se inicia una sesión en y es un lugar común para los troyanos, secuestradores, y spyware para su lanzamiento desde. Cabe señalar que el Userinit y las entradas Shell F2 no se muestran en HijackThis a menos que haya un valor distinto de la lista blanca que aparece.

F3 entradas son representada cuando no es un valor que es no lista blanca en la registro clave HKCU Software Microsoft Windows NT CurrentVersion Windows bajo la valores de carga y plazo . Estos entradas son la de Windows NT equivalente de los encontró en la F1 entradas como describe encima.

Para F0 ver si una declaración como Shell = Explorer.exe something.exe, a continuación, por lo general, se puede eliminar, pero primero debe consultar a Google y los sitios que figuran a continuación.

Para F1 entradas que debe google las entradas encontradas aquí para determinar si son programas legítimos. También puede buscar en los sitios por debajo de la entrada para ver lo que hace.

Para F2, si ves UserInit = userinit.exe, con o sin nddeagnt.exe, como en el ejemplo anterior, entonces se puede dejar que la entrada solo. Si ve UserInit = userinit.exe (notificación sin coma) que sigue siendo buena, por lo que debe dejarlo solo. Si ve otra entrada con userinit.exe, a continuación, que potencialmente puede ser un troyano u otro malware. Lo mismo vale para F2 Shell =; si ves explorer.exe por sí mismo, que debería estar bien, si no lo hace, como en el ejemplo anterior lista, entonces podría ser un troyano o malware potencial. En general puede eliminar estas entradas, pero usted debe consultar a Google y los sitios que figuran a continuación.

Por favor, tenga en cuenta que cuando se fijan estas entradas HijackThis no borra el archivo asociado a él. Debe eliminar manualmente estos archivos.

Site to use for research on these entries:

Bleeping Computer Startup Database Answers that work Greatis Startup Application Database Pacman’s Startup Programs List Pacman’s Startup Lists for Offline Reading Kephyr File Database Wintasks Process Library

N1, N2, N3, N4 Sections

These sections are for Netscape and Mozilla Browsers Start and default search pages.

These entries are stored in the prefs.js files stored in different places under the C:Documents and SettingsYourUserNameApplication Data folder. Netscape 4’s entries are stored in the prefs.js file in the program directory which is generally, DriveLetter:Program FilesNetscapeUsersdefaultprefs.js.

N1 corresponds to the Netscape 4’s Startup Page and default search page.

N2 corresponds to the Netscape 6’s Startup Page and default search page.

N3 corresponds to Netscape 7′ Startup Page and default search page.

N4 corresponds to Mozilla’s Startup Page and default search page.

Files Used: prefs.js

As most spyware and hijackers tend to target Internet Explorer these are usually safe. If you see web sites listed in here that you have not set, you can use HijackThis to fix it. There is one known site that does change these settings, and that is Lop.com which is discussed here.

O1 Section

This section corresponds to Host file Redirection.

The hosts file contains mappings for hostnames to IP addresses.For example, if I enter in my host file:

127.0.0.1 www.bleepingcomputer.com

and you try to go to www.bleepingcomputer.com, it will check the hosts file, see the entry and convert that to the IP address of 127.0.0.1 instead of its correct address.

Host file redirection is when a hijacker changes your hosts file to redirect your attempts to reach a certain web site to another site. So if someone added an entry like:

127.0.0.1 www.google.com

and you tried to go to www.google.com, you would instead get redirected to 127.0.0.1 which is your own computer.

Files Used: The hosts file is a text file that can be edited by any text editor and is stored by default in the following places for each Operating System, unless you chose to install to different paths –

The location of the Hosts file can be changed by modifying the Registry key below for Windows NT/2000/XP.

Registry Key: HKEY_LOCAL_MACHINESystemCurrentControlSetServicesTcpipParameters: DatabasePath

If you see entries like the above example, and they are not their for a specific reason that you know about, you can safely remove them.

If you see an entry Hosts file is located at C:WindowsHelphosts , that means you are infected with the CoolWebSearch. If the Hosts file is located in a location that is not the default for your operating system , see table above , then you should have HijackThis fix this as it is most likely caused by an infection.

You can also download the program HostsXpert which gives you the ability to restore the default host file back onto your machine. To do so, download the HostsXpert program and run it. When it opens, click on the Restore Original Hosts button and then exit HostsXpert.

O2 Section

This section corresponds to Browser Helper Objects.

Browser helper objects are plugins to your browser that extend the functionality of it. They can be used by spyware as well as legitimate programs such as Google Toolbar and Adobe Acrobat Reader. You must do your research when deciding whether or not to remove any of these as some may be legitimate.

Registry Keys: HKLMSOFTWAREMicrosoftWindowsCurrentVersionExplorerBrowser Helper Objects

There is an excellent list of known CSLIDs associated with Browser Helper Objects and Toolbars, compiled by Tony Klein, here: CLSID List . When consulting the list, using the CLSID which is the number between the curly brackets in the listing. The CLSID in the listing refer to registry entries that contain information about the Browser Helper Objects or Toolbars.

When you fix these types of entries with HijackThis, HijackThis will attempt to the delete the offending file listed. There are times that the file may be in use even if Internet Explorer is shut down. If the file still exists after you fix it with HijackThis, it is recommended that you reboot into safe mode and delete the offending file.

O3 Section

This section corresponds to Internet Explorer toolbars.

These are the toolbars that are underneath your navigation bar and menu in Internet Explorer.

Registry Keys: HKLMSOFTWAREMicrosoftInternet ExplorerToolbar

There is an excellent list of known CSLIDs associated with Browser Helper Objects and Toolbars, compiled by Tony Klein, here: CLSID List . When consulting the list, using the CLSID which is the number between the curly brackets in the listing. The CLSID in the listing refer to registry entries that contain information about the Browser Helper Objects or Toolbars. When you fix these types of entries, HijackThis will not delete the offending file listed. It is recommended that you reboot into safe mode and delete the offending file.

O4 Section

This section corresponds to certain registry keys and startup folders that are used to automatically start an application when Windows starts. O4 keys are the HJT entries that the majority of programs use to autostart, so particular care must be used when examining these keys. The O4 Registry keys and directory locations are listed below and apply, for the most part, to all versions of Windows.

As of HijackThis version 2.0, HijackThis will also list entries for other users that are actively logged into a computer at the time of the scan by reading the information from the HKEY_USERS registry key. If a user is not logged on at the time of the scan, their user key will not be loaded, and therefore HijackThis will not list their autoruns. When working on HijackThis logs it is not advised to use HijackThis to fix entries in a person’s log when the user has multiple accounts logged in. We advise this because the other user’s processes may conflict with the fixes we are having the user run.

The current locations that O4 entries are listed from are:

Directory Locations:

User’s Startup Folder : Any files located in a user’s Start Menu Startup folder will be listed as a O4 – Startup . This location, for the newer versions of Windows, are C:Documents and SettingsUSERNAMEStart MenuProgramsStartup or under C:UsersUSERNAMEAppDataRoamingMicrosoftWindowsStart Menu in Vista . These entries will be executed when the particular user logs onto the computer.

All Users Startup Folder : These items refer to applications that load by having them in the All Users profile Start Menu Startup Folder and will be listed as O4 – Global Startup . This location, for the newer versions of Windows, are C:Documents and SettingsAll UsersStart MenuProgramsStartup or under C:ProgramDataMicrosoftWindowsStart MenuProgramsStartup in Vista . These entries will be executed when any user logs onto the computer .

Startup Registry Keys: O4 entries that utilize registry keys will start with the abbreviated registry key in the entry listing. Examples and their descriptions can be seen below. For all of the keys below, if the key is located under HKCU, then that means the program will only be launched when that particular user logs on to the computer. If the entry is located under HKLM, then the program will be launched for all users that log on to the computer.

Note: In the listing below, HKLM stands for HKEY_LOCAL_MACHINE and HKCU stands for HKEY_CURRENT_USER.

The Run keys are used to launch a program automatically when a user, or all users, logs on to the machine.

The RunOnce keys are used to launch a service or background process whenever a user, or all users, logs on to the computer. Once the program is successfully launched for the first time its entry will be removed from the Registry so it does not run again on subsequent logons.

The RunServices keys are used to launch a service or background process whenever a user, or all users, logs on to the computer.

The RunServicesOnce keys are used to launch a service or background process whenever a user, or all users, logs on to the computer. Unlike the RunServices keys, when a program is launched from the RunServicesOnce key its entry will be removed from the Registry so it does not run again on subsequent logons.

The RunOnceEx keys are used to launch a program once and then remove itself from the Registry. This particular key is typically used by installation or update programs.

The PoliciesExplorerRun keys are used by network administrator’s to set a group policy settings that has a program automatically launch when a user, or all users, logs on to the computer. Under the PoliciesExplorerRun key are a series of values, which have a program name as their data. When a user, or all users, logs on to the computer each of the values under the Run key is executed and the corresponding programs are launched.

A complete listing of other startup locations that are not necessarily included in HijackThis can be found here : Windows Program Automatic Startup Locations

A sample of the type of O4 listings that you can see in HijackThis can be seen below:

Looking at the examples above, we see 5 different startup entries, with 2 of them being for users who are logged on in the background. If an entry starts with a long series of numbers and contains a username surrounded by parenthesis at the end, then this is a O4 entry for a user logged on in the background. Let’s break down the examples one by one.

- 04 – HKLM..Run: [nwiz] nwiz.exe /install – This entry corresponds to a startup launching from HKLMSoftwareMicrosoftWindowsCurrentVersionRun for the currently logged in user. The name of the Registry value is nwiz and when the entry is started it will launch the nwiz.exe /install command.

- O4 – Global Startup: Adobe Reader Speed Launch.lnk = D:Program FilesAdobeAcrobat 7.0Rea

Hola, aquí un friki de los tutoriales y los videojuegos, espero que te guste mi web que con tanta dedicación he creado para entretenerte! Hablamos pronto!