Tabla de Contenidos

- Introducción

- Por qué querría alguien para cortar?

- Creación de Informática Forense Herramienta cinturón

- ¿Cómo puedo saber si he sido hackeado?

- buscando más actividades sospechosas

- ¿Qué pasa si una herramienta afirma otro programa se está ejecutando, pero no lo encuentro !!!?!?

- Otros Hacks? ¿Y son detectables?

- Conclusión

Introducción

Una de las cuestiones principales que veo en los foros es «¿Cómo sé si he sido hackeado?». Cuando algo extraño ocurre en un equipo como los programas de cierre por su cuenta, el puntero del ratón se mueve por sí mismo, o el CD en constante apertura y cierre por su cuenta, lo primero que la gente piensa es que han sido hackeados. En la gran mayoría de los casos existe una explicación no dañino para estos problemas, tales como hardware defectuoso o software problemático, pero es mejor prevenir que curar por no investigar más profundamente. Por desgracia, la gran mayoría de los usuarios de computadoras no tienen idea de cómo hacer para determinar si su ordenador ha sido hackeado. Es por estas personas, que estoy escribiendo este tutorial.

Antes de continuar, es importante repasar algunos datos básicos. En los tiempos actuales, la palabra hackers es más comúnmente conocido como alguien que se rompe en otra de las computadoras, sitios web o software sin permiso. La definición original es en realidad alguien que le gusta entender el funcionamiento interno de software, hardware, o un dispositivo eléctrico con el fin de modificarlo para sus propios fines. Para este artículo, vamos a seguir utilizando la palabra hackers para describir a alguien que ha entrado en un ordenador con el fin de evitar confusiones.

También hay que señalar que en muchos de los casos que la gente piensa que son atacados, que en cambio se infectaron con malware, como software espía, scareware, o troyanos. Por lo tanto, se sugiere que se utilice por primera vez un programa antivirus o anti-spyware para comprobar si hay infecciones de equipo antes de proceder con el resto de este tutorial. Si necesita ayuda comprobación para ver si su equipo está infectado, no dude en crear un registro de eliminación de virus y que lo ponga en nuestros foros para ser revisado por un ayudante entrenado. Una guía sobre cómo hacer esto se puede encontrar aquí: Guía

Preparación Para usar antes de tomar malware herramientas de eliminación y Solicitud de Ayuda

En este tutorial te mostraré cómo determinar si su computadora Windows se cortó y cómo se puede ir sobre la la limpieza de los archivos que no se han dejado atrás. Este tutorial también cubrirá los métodos de hackers comunes y cómo detectarlos. Existen métodos de hacking más invasivos que esta guía no va a salir otra vez en la gran longitud debido a su uso frecuente. En mi experiencia, sin embargo, la mayoría de los cortes que se hacen en masa, especialmente por los niños de la escritura, será detectable por los métodos descritos a continuación.

Como se trata de un tema avanzado, parte de la información discutida en este tutorial pueden dificultar para el comienzo de los usuarios de computadoras. Si usted está teniendo problemas para entender algunos de los puntos en el tutorial, no dude en preguntar en los foros y alguien puede proporcionar respuestas a sus preguntas.

¿Por qué querría alguien me piratear? B>

Mucha gente piensa que la principal razón por la que alguien está hackeando su ordenador es volver a ellos por alguna razón personal. En realidad, la mayoría de los cortes son perpetrados por aquellos que no importa quién eres, pero sólo desea utilizar los recursos del ordenador para fines ilegales. Estos cortes se realizan normalmente por los programas o scripts que automatizan el proceso de cortar un ordenador para el hacker. Cuando se ejecutan estos programas de hacking que el escaneo de grandes porciones de la Internet para los ordenadores que tienen un software en particular o vulnerabilidad de Windows. Cuando el programa detecta un programa vulnerable que explotará automáticamente y abrir una puerta trasera para que el hacker puede acceder a él de forma remota.

Una vez que el hacker tiene acceso remoto a su ordenador se puede instalar lo que quieran, transferir archivos, y ver sus datos. Desde mi experiencia de las razones más comunes que un ordenador es hackeado son:

Independientemente de la razón, una vez que una persona comienza a usar su computadora sin su permiso es imprescindible para encontrar de forma rápida ya que tendrá que lidiar con las consecuencias de sus acciones mientras estén conectados a la misma.

Creación de Informática Forense Herramienta cinturón

Lo primero que hay que hacer antes de examinar el sistema es crear un cinturón de herramientas de Informática Forense. Esta correa de la herramienta consta de una variedad de utilidades de software gratuito que puede utilizar a lo largo de esta guía para examinar la actividad en su ordenador. Las herramientas que recomendamos son:

Proceso

Explorer – Este programa mostrará una lista de todos los procesos abiertos y delinear entre los procesos padre y los procesos que se generan por el padre. Este es un programa muy útil para ver qué programas se están ejecutando en el equipo y la forma en que se pusieron en marcha.

Proceso

Monitor – Este programa ofrece una verdadera indicación de la hora de todos los procesos, el registro de Windows, y la actividad de los archivos en su ordenador. Esto es útil cuando usted está preocupado de que un hacker puede ser conectado en ese momento a su ordenador y desea obtener una idea general de lo que están haciendo. Este programa puede mostrar muy rápidamente una gran cantidad de información. Por lo tanto, por favor, jugar con este filtro de programa y de configuración para tener una idea general sobre cómo funciona.

Ocultos – Esta es una herramienta escrita por BleepingComputer.com que mostrará una lista de todas las carpetas ocultas, y los archivos si lo desea, en el equipo. Como muchos hackers ocultan sus herramientas y archivos en una carpeta oculta, esta herramienta hará que sea más fácil encontrar las carpetas ocultas que parezcan sospechosos.

TCPView – TCPView es el caballo de batalla real para detectar si ha sido hackeado. Este programa mostrará una lista de todos los programas del equipo que están conectados a un ordenador remoto o están a la espera de una conexión. El programa también mostrará una lista de todas las direcciones IP que están conectados e incluso realizar DNS inversa en ellos de modo que se puede obtener información útil sobre la que está conectado.

TreeSize Free – Este programa va a escanear la unidad y fácilmente mostrar las carpetas en los discos duros que están utilizando la mayoría del espacio. Si le preocupa que su servidor fue hackeado para distribuir programas y vídeos con derechos de autor, puede utilizar esta herramienta para buscar carpetas de gran tamaño que entonces se puede investigar.

Wireshark – Wireshark es una herramienta de espionaje en red que le permite ver los datos que fluye a través de su red. Si le preocupa que se piratean, puede instalar y utilizar Wireshark para ver los paquetes TCP / IP sólo para ver si alguno nefasta actividad está teniendo lugar. Esta es una herramienta avanzada y no será cubierto por este tutorial.

Antes de continuar con el resto del tutorial, sugerimos que descargue cada uno de estos programas y se familiarice con ellos. Una vez que jugar un poco con ellos debe empezar a entender cómo funcionan y la mejor manera de usarlos.

¿Cómo puedo saber si he sido hackeado? B>

Cuando el ordenador está hackeado y se accede de forma remota, lo está haciendo a través de una red TCP / IP. Esto nos permite utilizar herramientas tales como TCPView para detectar rápidamente estas conexiones de red y poner fin a ellos si es necesario. Más aún, el hacker sabe que en algún momento de su entrada en el punto de vuelve a estar bloqueado. Con esto en mente, el hacker suele instalar una puerta trasera que se ejecuta en el ordenador para que puedan ser capaces de volver a aplicar un parche incluso si los agujeros de seguridad de su PC. La única vez que un hacker no dejar algo atrás, es si se la piratería de su equipo para obtener información específica o un elemento. La gran mayoría de los cortes, sin embargo, afortunadamente no se dirige a una persona u objeto en particular y su equipo fue sólo mala suerte de estar conectado a Internet en el momento equivocado.

Cuando son atacados, los hackers también puede instalar ratas, o troyanos de acceso remoto, y otras puertas traseras que permiten al hacker para controlar el equipo de forma remota. Estos programas escuchan las conexiones TCP o UDP y, o bien se conectan a un IRC (Internet Relay Chat) de canal donde pueden ser controlados por un operador o actúan como una puerta trasera para el hacker. La buena noticia es que este tipo de programas deben usar la red para realizar las conexiones, lo que abre un camino que es fácilmente perceptible usando una herramienta como TCPView.

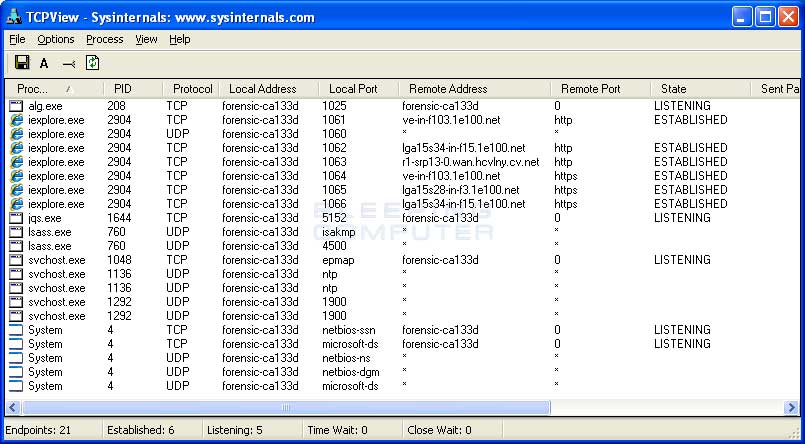

Para ver qué programas se están ejecutando o están escuchando en los puertos TCP o UDP en su computadora, usted debe funcionar TCPView. Una vez que comience TCPView se mostrará una lista de todos los programas del equipo que están conectados a la red. Esto se muestra en la imagen de abajo.

como se puede ver en la imagen superior, TCPView mostrará todos los programas en su ordenador que están actualmente conectados a un ordenador remoto a través de la red o de escucha para las conexiones entrantes. El programa se divide en 5 columnas que proporcionan información útil. Estas columnas son: Proceso

: columna muestra esto el nombre del programa que está conectado al dispositivo remoto o está esperando una conexión entrante.

PID: columna muestra Este El identificador de proceso para el programa particular.

Protocolo : Esta columna muestra si la fila en particular está utilizando TCP o UDP.

Dirección local : Esta columna muestra el nombre de host o la dirección IP de la conexión del equipo local ..

Puerto local: Esta columna mostrará el número de puerto utilizado por la conexión local. Si el número de puerto corresponde a un servicio estándar, se mostrará el nombre del servicio en su lugar.

Dirección remota : Esta es la dirección o nombre de host remoto dispositivo IP del programa en particular está conectado.

Puerto remoto: En esta columna se mostrará el número de puerto utilizado por la conexión remota. Si el número de puerto corresponde a un servicio estándar, se mostrará el nombre del servicio en su lugar.

Estado : esta columna muestra el estado de la conexión del programa. Estos estados son:

Establecido – Una conexión que se establece que significa que hay una conexión activa entre el ordenador y el equipo remoto. Cerrar Espere – La conexión remota ha cerrado la conexión. Esta entrada será finalmente tiempo de espera y se quita de la lista TCPView. Tiempo de espera – El equipo ha cerrado la conexión. Esta entrada será finalmente tiempo de espera y se quita de la lista TCPView. Escuchando – Este estado significa que el programa está escuchando una conexión entrante desde un equipo remoto. El puerto que está escuchando en el se puede encontrar en la columna de la dirección local.

Con la información anterior se puede determinar si un programa de escucha de una conexión o es legítima. Para ver si el tráfico es legítimo puede buscar las direcciones remotas en un sitio como http://www.dnsstuff.com/. Si las miradas de dirección remota como una empresa conocida o uno que tiene sentido que usted estaría conectado con, a continuación, puede razonablemente estar seguros de que la conexión particular es legítimo. Por otro lado, si en la dirección IP de su a un lugar en otro país que no debe estar conectado a, entonces puede que tenga más motivos para estar preocupados. Cabe señalar que al analizar las conexiones desde los navegadores web, que puede conectarse a los servidores legítimamente en todo el mundo.

También debe examinar los programas enumerados en TCPView. Si ves que no está seguro de, haga clic en él y seleccione Propiedades Proceso . Esto abrirá un pequeño cuadro de diálogo que muestra información sobre el programa. Si la información de la compañía es legítima, a continuación, puede seguir adelante. Si no, entonces es posible que desee investigar más a fondo mediante el escaneo con http://www.virustotal.com/ o ver quién está conectado. Debe tenerse en cuenta que hay muchos programas que legítimamente lo estará esperando a conexiones o están conectados a lugares remotos. Por ejemplo, los navegadores web, programas de mensajería y archivos de sistema de Windows están escuchando o conectados a dispositivos remotos de forma rutinaria. Archivos comunes de Windows que usted no debe preocuparse acerca es svchost.exe, wininit.exe, services.exe, lsass.exe, y algunos procesos etiquetados como los procesos del sistema.

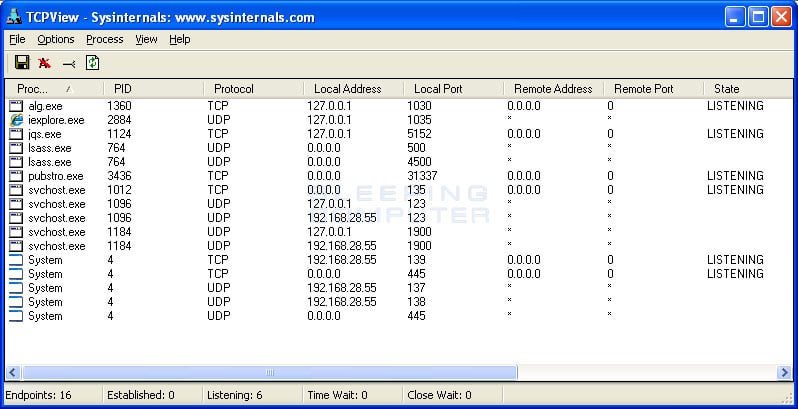

Vamos a usar ahora una ficticia examinar de un ordenador hackeado con un Pubstro. TCPView en este tipo de equipo puede mostrar algo como:

Aviso cómo hay un proceso llamado pubstro.exe que está escuchando en un puerto extraño. Si usted hace una búsqueda de pubstro.exe usted no puede encontrar ninguna entrada legítimos o puede encontrar información que alude que este no es un archivo legítimo. En ese caso, se debe hacer clic derecho sobre el archivo y examinar sus propiedades. Por último, si usted está preocupado acerca de la legitimidad de este archivo en el que a continuación, haga clic en él y haga clic en la opción de proceso final. Esto luego terminar el proceso y cerrar la conexión de escucha.

Una vez que determine que un programa no debería estar ahí, es necesario determinar dónde es a partir de. Para ello, tiene que utilizar un programa como DDS o Autoruns que muestra todos los programas que se inician automáticamente en Windows. Una vez que haya determinado el punto de partida, a continuación, puede eliminar ese punto de partida para que el programa ya no se pone en marcha.

buscando más actividades sospechosas

Aunque TCPView puede detectar fácilmente las conexiones o los programas activos de espera para una conexión, hay momentos en que queremos que cavar más profundo por fuera de la red relacionados con la actividad sospechosa. Para ello utilizamos herramientas como Process Explorer, Process Monitor, Ocultos, TreeSize Libre, y Wireshark. Todas estas herramientas tienen sus diferentes usos y puede ayudar a punto diferentes pistas que pueden indicar que son atacados. En esta sección se proporcionará una breve descripción de cómo utilizar cada una de estas herramientas. Proceso

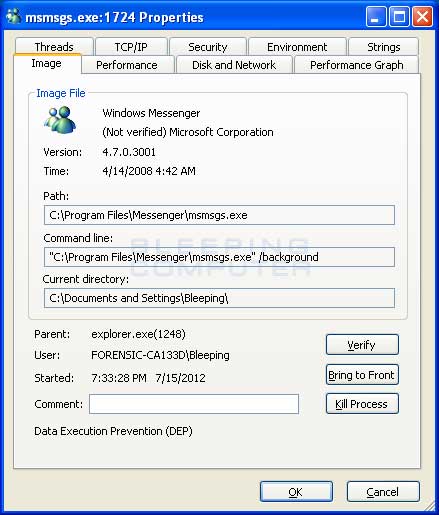

Explorador se puede utilizar para ver todos los procesos que se ejecutan en el ordenador. Esto le permite detectar los procesos que no aparecen legítimo y reunir más información sobre ellos. Para examinar un proceso, haga doble clic en él y una pantalla de propiedades se abrirá. Esta pantalla contiene numerosas lengüetas que proporcionan una variedad de información sobre el proceso particular. En particular, desea que se ocupa de la información de la ficha imagen y la pestaña Cuerdas . La pestaña cadenas contendrá una lista de cadenas que se encuentran dentro del ejecutable. Estas cadenas pueden proporcionar una pista sobre lo que está haciendo el proceso. La pestaña de imagen mostrará información sobre quién creó el archivo, lo que su nombre es, de dónde se encuentra en su disco duro, y los comandos reales que se utilizaron para ejecutar el programa. Un ejemplo del tipo de información que puede ver un proceso se muestra a continuación.

Proceso monitor es un avanzado, pero una muy útil herramienta. Si usted puede dominar este programa a continuación se puede ver esencialmente toda la actividad de un determinado proceso se esté ejecutando en el ordenador. Cuando se ejecuta, este programa se iniciará inmediatamente mostrando una enorme cantidad de datos. Con el fin de aprovechar el poder de Process Monitor, tendrá que configurar los filtros de visualización que le permiten especificar los procesos particulares que desea ver la información de. Por ejemplo, si lo que queríamos ver sólo la información relacionada con el proceso pubstro.exe, podemos configurar un filtro de la siguiente manera:

Este filtro sería entonces sólo mostrar la información relacionada con el pubstro.exe proceso.

El Ocultos es una herramienta muy básica que se limita a enumerar todas las carpetas de su ordenador que tienen el atributo oculto. Si utiliza el argumento de línea de comandos la -f, a continuación, aparecerá una lista de todos los archivos ocultos también. Cuando un equipo ha sido hackeado, el hacker normalmente crea una carpeta que contiene una variedad de herramientas y programas que necesitan para cortar otros ordenadores o de configuración de diversos programas. La mayoría de las veces, esta carpeta estarán ocultos para que no se verá durante el uso casual. Usando Ocultos puede crear una lista de archivos y carpetas ocultos que luego se examina para ver si deberían estar allí. Tenga en cuenta, que habrá muchas carpetas ocultos legítimos, por lo que no hacer nada de borrado a menos que sepa con certeza que no pertenece.

TreeSize Free es otro programa útil, ya que generará una lista de todas las carpetas en una unidad y la cantidad de espacio en disco duro que ocupan. Cuando un hacker crea un sitio de distribución Invasión en su ordenador, los archivos suelen tener una gran cantidad de espacio. Usando este programa usted puede encontrar fácilmente las carpetas que consumen una gran cantidad de espacio y investigarlos archivos sospechosos.

El último programa es una herramienta avanzada llamada Wireshark , lo que le permite mirar a los datos que fluyen a través de la red. Esta herramienta no es fácil de interpretar, pero una vez que lo domines que rápidamente será capaz de ver el tráfico exacta que está fluyendo a través de la red y hacia dónde se va a.

¿Qué pasa si una herramienta afirma otro programa se está ejecutando, pero no puedo encontrarlo !!!?!? B>

Si utiliza una herramienta de diagnóstico y establece que un determinado programa se está ejecutando , pero no puede encontrarlo, es necesario en primer lugar asegurarse de que tiene el conjunto de opciones para ver todos los archivos ocultos y de sistema. Puede habilitar esta configuración siguiendo los pasos de este tutorial: Cómo ver archivos ocultos en Windows. Si usted está haciendo un ectory dir lista de la línea de comandos de Windows, asegúrese de usar el / una bandera con el comando dir para ver los archivos ocultos.

Después de hacer estos cambios, si usted todavía no puede ver los archivos, entonces es posible que un rootkit está instalado en su ordenador. Un rootkit es un programa que se utiliza para ocultar los archivos, los servicios de Windows, y la información del registro de Windows de modo que no se pueden ver y retirar utilizando herramientas normales. Si un rootkit está involucrado entonces el proceso de eliminación será mucho más complicado. No se preocupe, sin embargo, todavía hay maneras de detectar estos rootkits y limpiarlos.

El primer paso es analizar el equipo con un detector de rootkits. Nuestra sección de descargas tiene numerosos escáneres Rootkit disponibles con un poco de ser enumeran a continuación:

- Malwarebytes Anti-Rootkit

- Panda Anti-Rootkit

- Trend Micro RootkitBuster

- RootRepeal

- TDSSKiller

- RGEM

- aswMBR

escoger uno de los programas anteriormente, o tantos como se desee, y explore el equipo con ellos. Si encuentran alguna rootkits conocidos o ganchos sistema inusual van a tratar de repararlos para usted.

Si no se detecta rootkits, y que está seguro hay uno implicado, puede omitir el rootkit y ver los archivos ocultos mediante el uso de un CD de arranque. Cuando se trata de rootkits, la solución más fácil es arrancar el ordenador en el entorno de recuperación de Windows. Este entorno le da acceso al sistema de archivos y registro de Windows mediante una línea de comandos. Tutoriales sobre cómo utilizar y acceder al entorno de recuperación de Windows se puede encontrar a continuación:

cómo instalar y utilizar el XP Recuperación ConsoleHow Windows para utilizar el símbolo del sistema en el Windows Vista de recuperación EnvironmentHow utilizar el sistema 7 de Windows entorno de recuperación de comandos PromptHow a utilizar el Windows 8 recuperación del sistema para el medio ambiente Símbolo del sistema

Una vez que está arrancando en el entorno de recuperación no habrá ninguna infección activa o rookits y usted será capaz de encontrar y eliminar fácilmente.

Otros Hacks? ¿Y son detectables? B> Lo que he tratado hasta ahora son los cortes más genéricos que se utilizan. En este tutorial, sin embargo, no puede cubrir todos los posibles cortes y las formas de detectarlos. A continuación se muestra un resumen breve de algunos otros tipos de cortes que pueden surgir.

Alternate Data Streams: flujos de datos alternativos se introdujeron en volúmenes NTFS para apoyar el sistema de archivos Macintosh jerárquica y son ampliamente indocumentado. Con el uso de datos alternativas arroyos, o ADS, un hacker puede ocultar archivos, incluso los archivos ejecutables y hacerlos casi invisibles para el sistema operativo y por lo tanto a sí mismo. Existen herramientas por ahí como LADS o ADS espía que le permitirá ver los archivos ADS y eliminarlos.

el núcleo y los dispositivos hacks : Un experimentado hacker puede tener el conocimiento para realmente los controladores del sistema de parches, controladores de dispositivos o llamadas al sistema. Esto les permitirá emitir comandos al sistema operativo como Ring0 o al nivel de seguridad del kernel del sistema operativo. Si un truco como esto ocurre, por lo general la mejor situación es que los datos de copia de seguridad y volver a instalar el sistema operativo. Esto es porque si el hacker tiene ese tipo de acceso a la caja, entonces realmente nunca se puede estar seguro de qué otra cosa ha sido comprometida. Si es necesario para tratar de detectar y eliminar estos tipos de cortes, se puede utilizar el comando SFC desde la consola de recuperación de Windows para encontrar archivos del sistema parcheado.

Como siempre, si necesita ayuda con cualquiera de estos temas, no dude en preguntar en los foros de seguridad.

Conclusión b>

En última instancia, si el equipo se cortó lo que necesita para tomar la decisión de tratar de limpiarlo o realizar copias de seguridad de sus datos y vuelva a instalar. Si usted tiene el tiempo y la capacidad, entonces es definitivamente sugerido que la copia de seguridad de sus datos y vuelva a instalar ya que entonces sabrá definitivamente tiene un equipo limpio. Por otro lado, si usted es incapaz de volver a instalar, puede utilizar los pasos anteriores para detectar cualquier hacks y limpiarlos. Esto tiene que ser una cuestión de criterio de su parte.

Si usted tiene alguna pregunta relacionada con estos procedimientos, por favor no dude en preguntar en nuestros Foros de la Seguridad.

Hola, aquí un friki de los tutoriales y los videojuegos, espero que te guste mi web que con tanta dedicación he creado para entretenerte! Hablamos pronto!