Tabla de Contenidos

nota de precaución Dentro de este documento que estoy hablando de cambiar el contenido del Registro. Siempre asegúrese de hacer una copia de seguridad antes de cambiar. Puede hacer esto en el Editor del Registro, haga clic en Archivo, Exportar y siguiendo las instrucciones.

INTRODUCCIÓN Los componentes que conforman Internet Explorer están estrechamente integradas en el entorno de Windows, por lo que realizar cambios en ellos afecta a muchos otros programas como Outlook (Express) y Windows Media Player. Estar al tanto de los cambios que haga! Incluso si escribe mal una dirección que puede caer en manos de alguien que tiene malas intenciones. Un ejemplo sencillo es el conocido motor de búsqueda de Google. Si escribe mal esto como gafas, que va a terminar en un sitio de SpyBouncer … | Cada día, nuevos agujeros de seguridad se encuentran en Internet Explorer, por lo que siempre se debe tener Internet Explorer hasta a la fecha, incluso si se utiliza otro navegador como Opera o Firefox. Al no actualizar Aunque se puede dejar agujeros para ser utilizado en otra causa programs.Another porque la angustia está contenido activo. controles ActiveX y applets de Java pueden traer la red para la vida, pero también introducir posibles riesgos en que van a tener errores de programación que se pueden utilizar maliciosamente. zonas

zonas usando SEGURIDAD de seguridad son la primera línea de defensa en Internet Explorer. Hay cuatro zonas en una instalación normal de Ventanas.

- Intranet local – todos los sitios detrás del firewall. Para los usuarios domésticos, esto significaría que otros equipos de su hogar. Estos sitios se dan generalmente un alto nivel de confianza.

- Sitios de confianza – sitios que han dado su confianza. Estos reciben la más alta confianza, y está vacía después de instalar Windows.

- – Sitios que desconfianza. Esta zona está vacía después de la instalación de Windows también.

- Internet – el resto …

sitios restringidos

Hay una quinta zona en forma de Mi PC, pero esto normalmente no es configurable. Los controles ActiveX que se han instalado en el ordenador con Windows funcionan en esta zona. Los controles que se descargan no lo hacen! También las direcciones URL que los archivos de referencia en su computadora funcione en Mi PC (archivos guardados desde Internet continuará ejecutándose en la zona de seguridad unido a ese sitio, aunque) .¿Qué significa todo esto? Si se instala un programa, como Adobe Acrobat, descargar el instalador desde Internet. Cuando se ejecuta dicho archivo, se ejecutará en la zona de Internet (siempre que no ponga Adobe en el restringido o Zona de confianza!). Una vez que el programa ha sido instalado, cuando se inicia Acrobat se ejecutará en Mi PC. Si Adobe también instala un archivo que se abrirá por Internet Explorer, por ejemplo readme.html, esto también se ejecutará en Mi ordenador.Con Windows XP SP-2, esta zona tiene ahora el nivel de seguridad más alto. Cualquier contenido que utiliza secuencias de comandos ActiveX o intenta cargar un control ActiveX se impide ejecutar a menos que el usuario lo permite explícitamente que se ejecute haciendo clic en la barra de información. Debido a que esto puede interferir con el funcionamiento de las aplicaciones en ejecución web locales, los desarrolladores pueden añadir una marca de la Web para que los archivos se ejecutan en la zona Intranet local en lugar de Mi PC. Para obtener más información, véase http://msdn.microsoft.com . Asignar sitios

A a zonas o alterar la configuración de su configuración, abra Opciones de Internet, ya sea por la elección de las herramientas dentro de Internet Explorer o abrirlo desde el Control Panel.Configuring Intranet local Después de la instalación la zona Intranet local está configurado para incluir el siguiente sitio categorías:

- Todos los sitios locales que no han sido asignados a otra zona. URL sin puntos como http: // localhost se consideran un site.Note locales: Todas las direcciones en Internet son de hecho los valores enteros de 32 bits, que suelen ser interpretadas en los valores de bytes. Es por esto que se ve como direcciones 124.198.20.57. Los cuatro bytes que componen la dirección son 124, 198, 20 y 57. Con el uso de un poco de matemática estos cuatro bytes se pueden reconstruir en un solo número (en este caso 2093356089). ¡Oye! Sin más puntos! Ahora se ejecuta en la Intranet local!

- Todos los sitios sin pasar por un proxy

- todos los archivos abiertos por una ruta UNC o Mis sitios de red

Para eliminar una o más de estas categorías de la Intranet local, seleccione Intranet local en la pestaña «Seguridad» de Opciones de Internet y haga clic «Sitios …». Desactive las casillas de verificación correspondientes en el cuadro de diálogo y haga clic en OK.

Añadir y eliminar sitios desde una ZONA Seleccione la zona que desea anexar el sitio y haga clic en «Sitios …». Escribir o copiar y pegar la URL del sitio en «Agregar este sitio Web a la zona:» y haga clic en «Añadir». El sitio aparecerá en los «sitios Web:» cuadro de lista. Para eliminar un sitio seleccionarlo en ese cuadro de lista y haga clic en «Eliminar».

Notas:

- Internet Explorer asume el protocolo HTTP. Entrando en www.google.com es equivalente a http://www.google.com.

- «Requerir comprobación del servidor (https 🙂 para todos los sitios de esta zona» asegura que la zona que está entrando es asegurado por SSL. Esta casilla de verificación está seleccionada en sitios de confianza. Usted puede mezclarlos por (des) control de ellos al entrar en un sitio.

- Introducción de una ruta completa a una página agregará el sitio completo en la zona. Ergo, entrando http://www.bbc.co.uk/doctorwho/characters/index.shtml añadirá a la lista http://www.bbc.co.uk.

- Si utiliza direcciones IP directamente que no será el mismo que el nombre del sitio. www.google.com será diferente de 216.239.63.104. Cuando se utiliza direcciones IP que tendrá que añadir tanto a la zona.

- Para mover un sitio de una zona a otra, tendrá que eliminarlo de la zona actual y añadirlo a la nueva zona.

Consejos : Compruebe su zona de confianza periódicamente. Los programas pueden agregar sitios a las zonas de confianza y por lo tanto dar a los sitios de poderes que no queremos que tengan!

Creación de una zona de seguridad personalizado

Podría ser que las zonas predeterminadas no se ajustan a lo que necesita. Si eso sucede, siempre se puede crear su propia zona. Internet Explorer no le permite crear una zona por su cuenta, pero se puede crear uno con relativa facilidad.

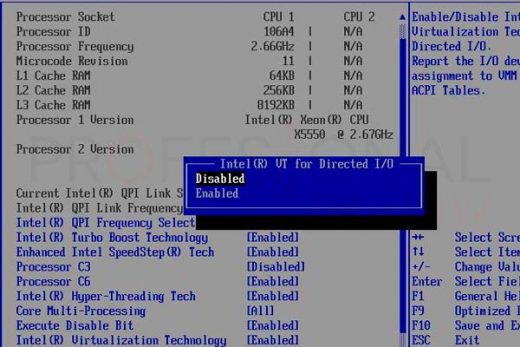

Las zonas están en el Registro en la clave HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Internet Settings Zones. Esta tecla tiene las siguientes subclaves: 0) MyComputer1) Intranet2 local) sites3 de confianza) Internet4) Sitios restringidos

La forma más sencilla de crear una nueva zona es mediante la exportación de una de las teclas con el Editor del Registro, cambiándolo y la importación de la nueva clave.

Las otras configuraciones en el archivo especifican varios parámetros de seguridad. Se puede ajustar desde Opciones de Internet.

la configuración de seguridad

Hay cuatro ajustes predeterminados disponibles:

Intranet local – sitios LowTrusted-Medium – sitios LowRestricted – HighInternet – Medio

Puede cambiar el ajuste moviendo el deslizador en «Nivel de seguridad para esta zona «. Si no ve un deslizador entonces hay una configuración personalizada activo. Para que sea re-aparece haga clic en Nivel predeterminado. También tenga en cuenta que los ajustes aplicados a sitios de confianza son más indulgentes que las aplicadas a la Intranet local! Por lo tanto, no ponga sitios en sitios de confianza a menos que confía en ellos más de las máquinas de su propia intranet!

No estoy discutiendo los diversos ajustes individuales, ya que cambian de una versión a otra. Para cambiar la configuración de una zona seleccionada, haga clic en Nivel personalizado y rellene sus preferencias en el cuadro de diálogo que aparece.

Existen diferencias significativas entre Internet Explorer 5 e Internet Explorer 6. Los ajustes para las cookies han sido retirados. Internet Explorer 6 tiene una nueva pestaña (Privacidad) donde se puede ajustar la configuración de las cookies. Además, algunos de los ajustes de seguridad se han reforzado. La mayoría de los ajustes se conservan, pero Java y scripts se han desactivado en los sitios restringidos, independientemente de los ajustes anteriores. la configuración de seguridad

ActiveX Estos son muy restrictiva por defecto debido a la potencia de la controls.- automáticamente si se debe controles ActiveX: determina si los usuarios deberán, con la barra de información antes de instalar un control ActiveX. Si se deshabilita esta configuración se manejará el control como se define por otros ajustes. Si se habilita se mostrará la barra de información.

– binario y el guión Comportamientos: Restringe binario y el comportamiento de secuencia de comandos en sitios restringidos y la máquina local. Comportamientos de binarios y secuencias de comandos se compilan los componentes HTML, Componentes de Windows Script o componentes COM que se entregan desde un sitio web en lugar de en el cliente. Los ajustes son los siguientes: Activado permite que todos los comportamientos, les impide movilidad y aprobados por el administrador permite a los comportamientos de una lista previamente aprobada por el Sistema de Descarga Administrator.- los controles ActiveX firmados: ¿Se puede descargar controles que son firmados? Esto significa que se puede asumir que el control no ha sido manipulado; esto no significa que el control no tiene ningún efecto dañino. Internet Explorer sólo descarga sin confirmación por parte de sitios en su sitios de la zona de confianza; plantearse enviarlo para solicitar añadido Seguridad.- Descargar los controles ActiveX sin firmar: Internet Explorer bloquea la descarga sin la petición, pero en todas las zonas de sitios de confianza. Si desarrolla y / o probar los controles ActiveX, es posible que desee cambiar esta configuración para la Intranet local. Definitivamente, no descargue los controles no firmados de fuentes externas, aunque – Controles de los archivos de comandos ActiveX no marcados como seguros: Esto determina si Internet Explorer permite la inicialización y / o secuencias de comandos para controles que no tienen el «Seguro para» firma. A menos que estés probando los controles que no hay necesidad de cambiar esta setting.- Ejecutar controles y complementos: Internet Explorer permite que los controles ActiveX y plugins descargados se ejecuten en todas las zonas, pero los sitios restringidos. Puede cambiar esta opción para permitir que sólo los controles aprobadas por el administrador para correr. Un plug-in es una aplicación que maneje contenido de Internet; un ejemplo sería Acrobat Reader, que se utiliza para .pdf abrir archivos de los controles Internet.- secuencia de comandos ActiveX marcados como seguros: Esto permite a los controles cargados con thetag para interactuar con los scripts. Sólo en sitios restringidos está desactivado. Si actualiza desde Internet Explorer 5 a Internet Explorer 6, este es un ajuste que no se cambia, por lo que es posible que desee configurarlo así en sitios restringidos.

configuración de descarga Todas las descargas de archivos y la fuente son activadas por defecto para todas las zonas, pero los sitios restringidos. sección Configuración

Java Seguridad La máquina virtual de Microsoft de la configuración de seguridad tiene cinco opciones: corresponde

- personalizada

- Desactivar Java

- alta seguridad

- seguridad bajo

- Medio seguridad

de alta seguridad en el recinto de seguridad de Java. Medio de seguridad permite hacer lo que permite una alta seguridad además un espacio reservado de acceso (un lugar en el sistema de archivos en el que el applet puede crear archivos temporales sin un uso completo de su sistema) y llevar a cabo dirigido por el usuario de entrada / salida de archivo. Bajo Seguridad, además, cuenta con: Realizar no usuario del archivo dirigido de entrada / salida, ejecutar otras aplicaciones en su sistema, crear y cuadros de diálogo utilizar, proporcionar acceso grupo de hilos en el contexto de ejecución actual, abrir conexiones de red con otros ordenadores, bibliotecas de carga, llamadas cómodamente a bibliotecas de Windows (archivos DLL), crean ventanas emergentes sin la advertencia de que la ventana fue creada por un applet, salga de Microsoft VM, de lectura / escritura en el registro, imprimir y crear cargadores de clases.

En otras palabras, bajo Seguridad bajo un applet de Java pueden llegar a ser tan poderoso como un control ActiveX. Cuando se tiene en cuenta que Java pide permiso para los applets si el applet no puede hacer lo que quiere, se puede establecer esto a la alta Safety.When elige Personalizar con seguridad, aparecerá un botón que puede hacer clic para mostrar un cuadro de diálogo en el que puede ajustar su propia configuración.

Varios Configuración de seguridad – acceder a fuentes de datos entre dominios: Este ajuste determina si Internet Explorer permitirá un componente a fuentes de datos de acceso en otros dominios que el sitio viene. Debido a que este es potencialmente peligrosa, esto no está permitido en Internet y Sitios restringidos zonas por defecto

– Permitir meta de actualización: Una etiqueta meta de actualización le redirige a un servidor diferente después de un retraso. Por lo general, esto es benigna, y es un servicio a redirigir a un nuevo sitio después de la página web se ha movido.

– Permitir secuencias de comandos de control de Internet Webbrowser Explorer: Determina si los scripts pueden acceder al control WebBrowser que hace que el contenido y la interfaz de Internet Explorer.- javascripts Iniciado Windows sin tamaño o posición: Controla si un guión pueden crear ventanas emergentes que son más grandes que la pantalla es. Si está habilitado, es posible crear ventanas que bloquean las barras de herramientas, menú de inicio, barra de tareas, etc. Es un truco usado a menudo para engañar al usuario para que instale malware.- Permitir páginas web para uso restringido Protocolos para el contenido activo: determina si una página web accesible a través de un protocolo restringido en una zona de seguridad se puede ejecutar contenido activo. Para añadir protocolos, utilice Grupo Policy.- Mostrar contenido mixto: indicaciones de Internet Explorer permiso para mostrar tanto el contenido seguro y no seguro en la misma página. Esto puede suceder cuando una página segura se está cargando una imagen desde un lugar no seguro, o cuando las tramas se están utilizando y un cuadro es segura mientras que el otro no lo es. El riesgo es que cuando estás en una página mixta que no son conscientes, si usted está respondiendo a las preguntas en una parte segura de la página o no. Si encuentra el símbolo molesto, puede apagarlo. Consejo: para ver si una parte de la página es segura o no, haga clic derecho y seleccione Propiedades. Compruebe la URL; si comienza por https: // es secure.- No preguntar por la selección de certificados de cliente Cuando no certificado o solo existe Certificado: Algunos sitios seguros quiere prueba de que usted es quien dice ser. Que solicitan un certificado de cliente, un archivo que le dice al servidor que son en verdad y está firmado por una raíz que es de confianza por el servidor. Si se deshabilita esta configuración de Internet Explorer le mostrará una lista de certificados para elegir Arrastre from.- y colocar o copiar y pegar archivos: Con esta opción habilitada (por defecto en Intranet local y Sitios de confianza), un control o un script podría moverse a sí mismo a partir una zona a una zona de seguridad con menos grave. Si usted no tiene una confianza total del 100% en los sitios de confianza y Intranet local considere cambiar a este Prompt.- instalación de los elementos del escritorio: Esto sólo se habilita en la zona de sitios de confianza, y le permite protegerse de una falla de seguridad en donde los usuarios podrían obtener privilegios no autorizados en un equipo con Windows 2000 o Windows XP. Ver el boletín de seguridad de Microsoft MS00-020 para el lanzamiento de más información.- programas y archivos en IFRAME: IFRAMEs están en línea, o flotantes, marcos a menudo se utilizan en ventanas emergentes. problemas de seguridad que afectan Representado a menudo, aprovechan de desbordamiento del búfer y / o hostiles guiones vulnerabilidades. IFRAME sólo está activado por defecto en la zona de sitios de confianza. Ver Boletín de seguridad de Microsoft MS99-042 para más información.- Desplazar subtramas a través de dominios distintos: Al igual que con ‘acceder a fuentes de datos entre dominios’ Es posible que los sitios muestren contenido de otro sitio en un marco. Desactivar para prevenir. Por defecto está desactivada en Restringido Sites.- Abrir archivos basándose en el contenido, no Extensión del archivo: Cuando se activa el tipo MIME del archivo será revisado para determinar qué aplicación se debe utilizar para abrir el archivo. Si está desactivado el programa especificado será utilizadas.- Software Permisos de canales: Tres opciones están disponibles: alta seguridad, Caja de seguridad baja y media. Alta seguridad impide ser notificado por correo electrónico de actualizaciones de software, y mantiene programas de forma automática el conseguir descargado e instalado. Seguridad baja sí permite esto, y Medio seguridad que obtiene los correos electrónicos y descargas (siempre que esté firmado digitalmente), pero no installation.- automática Enviar no cifrados formulario de datos: Como se dice … impide desactivar, activar los permisos, y prompts.- solicitud Use bloqueador de elementos emergentes: Bueno … utiliza el incorporado en el bloqueo de ventanas emergentes o not.- los datos del usuario Persistencia: Si está habilitado, los sitios web pueden crear archivos XML en su sistema que puede almacenar grandes cantidades de información acerca de usted. Estos archivos ( «SuperCookies») no son una amenaza para la seguridad, ya que sólo pueden contener lo que escribe. Si ve esto como una forma de eludir la compatibilidad de Internet Explorer 6 para la Plataforma de Preferencias de Privacidad (P3P), desactivar esta setting.- Sitios Web en menos privilegiadas zonas de contenido Web pueden navegar hacia esta zona: Especifica si los sitios web que se ejecutan en una zona de seguridad con unos altos valores de seguridad pueden cambiar la zona a uno con menos seguridad. Por ejemplo, cambiando de Internet para Intranet local.

de secuencias de comandos Configuración de seguridad – Secuencias de comandos ActiveX: Determina si las secuencias de comandos se pueden ejecutar en una página web. Habilitado en todos menos restringido sitios-Permitir Pegar operaciones a través de script: Un fallo de seguridad que los scripts que pueden copiarse los datos desde el portapapeles del usuario a su página web … Si usted está preocupado acerca de esto, deshabilitarlo. Esto sólo se desactiva en Restringido Sites.- Automatización de los subprogramas de Java: Establece si las secuencias de comandos se les permite interactuar con los applets de Java. Habilitado en todos menos en sitios restringidos.

Autenticación de usuario Configuración Lo que sucede cuando se tiene que inicie sesión en un sitio web. Se podría pensar que es conveniente tener que iniciar sesión automáticamente, pero no permite que en cualquier lugar, pero la Intranet local y Sitios de confianza. Un sitio web malicioso puede pedir sus credenciales de acceso y robar éstos sin conocimiento del usuario. Para obtener más información acerca de esta vulnerabilidad, consulte el Boletín de seguridad de Microsoft MS01-001. Ajustes

Seguridad Global Además de los ajustes para cada zona de seguridad se puede modificar la configuración global de la ficha Avanzadas en Opciones de Internet. Estos ajustes se aplican a todas las zonas de seguridad en el equipo. Los ajustes son básicas encendido / apagado cheques. También se dan los valores por defecto. La mayoría de las descripciones son fáciles de entender por lo que solo le daría información adicional si needed.- Permitir contenido activo de los CD se ejecute en Mi PC (off): Permite que el contenido activo se ejecute de forma automática desde el CD sin preguntar, como sucedería con otro contenido activo. – Permitir contenido activo se ejecute archivos en mi ordenador (apagado) .- permitir que el software se ejecute o instale incluso si la firma no es válida (off): Ejecución e instalación de contenido activo se evita si la firma no es válida independientemente de la seguridad zone.- Comprobar por revocación de certificados del editor (a): Comprueba si se revoca un certificado cuando se descarga de un control de ActiveX para Control.- servidor de revocación de certificados (off): comprueba la lista de revocación de certificados para el estado del certificado en los sitios web que utilizan SSL o TLS Comprobar si existen firmas en los programas descargados (a): Cheques firmas en ActiveX descargados controls.- No guardar páginas cifradas en el disco (off): evita ahorro de páginas seguras en la carpeta de archivos temporales de Internet. – carpeta de archivos temporales de Internet vacía cuando el navegador se cierra (apagado): Esta opción debe estar habilitado en todos los ordenadores públicos o equipos con alta seguridad Requisitos.- Habilitar autenticación integrada de Windows (en): asegura que sólo la autenticación basada en NTLM se utiliza para autenticar Habilitar un USUARIO.- Perfil Asistente (a): le permite utilizar el Asistente de perfil para almacenar y mantener personal información.- usar SSL 2.0 (a), usar SSL 3.0 (a), usar TLS 1.0 (off): permite el uso de estos protocolos al crear channels.- seguro advierten sobre no válidos los certificados de sitio (en): advierte a los usuarios sobre sitios web seguros si el certificado del sitio es invalid.- Advertir del cambio entre los métodos seguros y no seguros (apagado) .- Advertir Si Formas de Presentación Is siendo redirigido (a): muestra un mensaje cuando el formulario enviado se Beng redirigido a otro sitio web o ubicación para recuperar el contenido.

USO Asesor de contenido Debido a que Internet no está controlado, no será algo en él para ofender a nadie. Esto no es sólo un problema para los padres que quieren proteger a sus hijos, puede ser un problema para todos. Internet Explorer maneja esto a través del Asesor de contenido.

Cuando Asesor de contenido se encuentra el usuario va a una página restringida, que emitirá una advertencia. Los usuarios que conocen la contraseña pueden Supervisor de derivación esto y van al sitio anyway.Internet Explorer viene con un sistema de clasificación, RSACi (Consejo Asesor de software recreativo). Este sistema es obsoleto. Ha sido suplantada por la ICRA (Internet Content Rating Asociación, http://www.icra.org ).

Para instalar ICRA siga estos pasos:

Por defecto Asesor de contenido bloques páginas sin calificación porque no tiene manera de saber cuál es el contenido. Cuando vas a una página de clasificar, se le presentará un cuadro de diálogo diciendo que no puede ver la página. Puede introducir la contraseña de supervisor y decir si se permite esta página o not.If no desea que esta protección se puede cambiar el comportamiento predeterminado. Ir a Opciones de Internet, Contenido, y haga clic en Configuración. En la ficha General seleccione usuarios pueden ver sitios que no tienen Rating.You puede crear sus propias calificaciones mediante la creación de una lista de sitios y especificando siempre o nunca en la pestaña Sitios aprobados. Puede también sitios eliminar de esta lista en el contenido tab.Turning Asesor fuera puede hacer haciendo clic en el botón Desactivar y especificar la contraseña.

También puede utilizar otros programas para filtrar el contenido de las páginas, como Cyber Patrol y CYBERsitter.

GESTIÓN controles ActiveX controles ActiveX son los programas de Windows, por lo que son capaces de hacer lo que cualquier programa puede hacer. Ellos sólo están limitadas por los permisos de su cuenta. Ya cientos de ellos estarán en el equipo, ya que los controles ActiveX son una parte importante de Ventanas. Además de la instalación de programas, también puede descargar estos controles de Internet cuando usted visita una ayuda website.To decidir si una descarga es arriesgado o no, Microsoft emplea una estrategia de firma digital llamado Authenticode. En la descarga, Internet Explorer comprueba para ver si se puede descargar el control o no. Si no se puede encontrar información sobre ella, Internet Explorer le preguntará si puede ser downloaded.Note que la firma no le dice que se puede confiar, que sólo da fe de la integridad y autenticidad del control que está a punto de descargarse . En la configuración de seguridad predeterminada para Internet, Internet Explorer le pide permiso para descargar y bloquea las descargas sin firmar. En el cuadro de diálogo puede hacer clic en el nombre del editor de la componente para ver el certificado que se utilizó para firmar la descarga. Recuerde que una vez que se haya descargado el control no se puede ver el certificado de nuevo, así que si quieres verlo, que sería el momento. Puede importar el certificado haciendo clic en Instalar Certificate.Once el control se descarga se puede ver más sobre esto, vaya a la ficha General de Opciones de Internet y haga clic en Configuración, Ver objetos. Alternativamente, usted puede ir a% SystemRoot% Archivos de programa descargados.

Actualizando controles ActiveX En la vista de detalles de la carpeta Archivos de programa descargados, se pueden encontrar varios tipos de información acerca de un control. La columna Estado indica si el control se ha dañado. Fecha de creación de cuenta al descargarlo. Si el control se ha dañado, o cree que debería actualizarlo, puede hacer clic en el control y seleccione Actualizar en el menú. Cuando las actualizaciones están disponibles, se le presentará la ventana Certificado ya familiar, y después de que el control se actualizará.

eliminación de controles ActiveX lo tentador que puede ser justo para golpear Borrar en la carpeta Archivos de programa descargados, esto no se desinstala el control. Sólo se librará del archivo .ocx / .dll, pero no las modificaciones en el Registro. Al llegar al sitio que ha instalado el control, que podría hacer accidente de Internet Explorer, porque encuentra el control en el registro y no en disco! Si desea eliminar un control ActiveX, abra Agregar o quitar programas en el Panel de control para ver si se puede desinstalar desde allí. Si no se puede, haga clic en el control y seleccione Quitar.

ActiveX Control Properties Haga clic en un control y eligiendo Propiedades revela más información al respecto. Los espectáculos cuadro de diálogo Propiedades de la ficha General si se trata de un applet de Java o un control ActiveX (Tipo), donde ha descargado el control (CodeBase). Internet Explorer utiliza la zona de seguridad de que el código base pertenece a poder determinar cuáles son los permisos para el control. Tenga en cuenta que el código base podría ser diferente del sitio web donde se descargó el control. En tal caso, Internet Explorer se aplica la más restrictiva de la pestaña settings.The versión permite encontrar información sobre el editor del control y la pestaña de dependencia identifica el archivo (s) que utiliza el componente. controles

seguro para inicialización y seguro para secuencias de comandos ActiveX Banderas se pueden crear instancias con los datos locales o remotos. Si estos datos proviene de una fuente poco fiable esto podría causar una brecha en la seguridad. Como una manera de hacer frente a estos riesgos, los editores pueden firmar los controles como seguro para inicialización y / o seguro para Scripting.If un control está marcado como seguro para inicialización, el editor afirma que el control no hará ningún daño, independientemente de lo que era inicializado. Si un control está marcados como seguros, el editor afirma que el control no hará ningún daño, no importa cómo las propiedades, métodos y eventos son scripted.Under controles de configuración de seguridad predeterminada sin estas banderas se bloquearán en la Intranet local, Internet y acceso restringido zonas de sitios. En la zona de sitios de confianza se le pedirá para obtener un control permission.If está marcados como seguros, la clave de registro para la cuenta con la siguiente clave: HKEY_CLASSES_ROOT CLSID \ Categorías implementadas {7DD95801-9882-11CF-9FA9-00AA006C42C4 } Del mismo modo seguro para inicialización se indica con esta clave: HKEY_CLASSES_ROOT CLSID \ Categorías Implementado {7DD95802-9882-11CF-9FA9-00AA006C42C4} Tenga en cuenta que estas teclas no tienen ninguna tecla o valores por debajo de ellos. Si desea degradar el control que acaba de eliminar la clave que indica que es seguro. No elimine otras partes, sólo la clave marcándolo como seguro!

permisos Administrador con Aprobado controles ActiveX Para Ejecutar Usted puede restringir el uso de controles ActiveX a un conjunto aprobado por el Administrador mediante el uso de Microsoft Internet Explorer Administration Toolkit (que se puede descargar en http://www.microsoft.com /windows/ieak/default.mspx ) o con el Grupo Policy.Start directiva de grupo seleccionando Ejecutar … en el menú Inicio y entrar en gpedit.msc. En navegar directiva de grupo para Configuración de usuario Plantillas administrativas Componentes de Windows Internet Explorer aprobados por el administrador controles. Verás una lista de controles que se pueden agregar a la lista aprobada por hacer doble clic en una entrada y selecciona Activado en el menú emergente window.You puede agregar controles que no están en esta lista mediante la edición del Registro. Obtener el CLSID del control, haga clic en el control y eligiendo Propiedades. Seleccionar y copiar el CLSID. Abra el Editor del Registro y vaya a HKEY_CURRENT_USER Software Policies Microsoft Windows CurrentVersion Internet Settings AllowedControls. Si no existe esa llave puede crearlo. Añadir un valor DWORD para el CLSID que desee y ajustar los datos a 0. Para prohibir el uso de control que ajusta los datos para limitar 1.To Internet Explorer para el uso de esos controles configuran el entorno Ejecutar controles y complementos a Aprobado por el administrador. Esta es una configuración por seguridad a la zona, por lo que tendrá que configurarlo para cada zona que se desea limitado.

inactivar un control ActiveX Si desea asegurarse de que un control ActiveX no se ejecuta en el sistema de nuevo copiar el CLSID del control por ir a% SystemRoot% Archivos de programa descargados, doble clic en el control para ser retirado y copiar el campo ID de la tab.Run Editor del Registro general y navegar a HKLM Software Microsoft Internet Explorer ActiveX Compatibility. En esta clave de agregar una nueva clave y pegar el CLSID copiado como nombre. Si la clave ya existe, el Editor del registro se negará a añadir, así que elimine la clave recién anexado y seleccione la otra llave. Agregue un valor DWORD denominado Compatibility Flags. Haga doble clic en ese valor para editar e introducir el valor hexadecimal 400 (o 1024 después de seleccionar decimal). Cuando el valor es 0x00000400 el control estará inactivo. Para que sea más activo de nuevo, elimine el valor Compatibility Flags.

GESTIÓN applets de Java Al igual que los controles ActiveX, applets de Java descargado se encuentran en% SystemRoot% Archivos de programa descargados, donde se puede ver, actualizar y eliminarlos. Applets de Java no tienen acceso sin restricciones a su sistema porque se ejecutan en una «caja de arena». En este entorno limitado de un applet puede hacer lo siguiente: hilos

- acceso en el contexto de ejecución actual de conexiones de red

- abierto al host applet para que pueda descargar otros archivos necesarios

- Crear una ventana emergente con un mensaje de advertencia al usuario de que se WS creado dentro de un applet de Java.

- acceso reflexión de programación de aplicaciones Interfaces para las clases de la misma cargador de propiedades

- leer el sistema de base, al igual que la versión de Java, proveedor de máquina virtual y el sistema operativo.

Para más detalles acerca de la seguridad de los applets de Java ver la configuración de seguridad de Java en este artículo.

Administración de scripts Un guión se incorpora en una página web, y está escrito en VBScript o JScript. Los scripts también pueden guardarse como archivos independiente (las extensiones son utilizadas para .vbs VBScript y JScript Js para). Con el Windows Scripting Host que pueden ejecutarse también. Muchos virus se escriben como guiones, a fin de utilizar un programa de buena Anti-Virus para protegerse de las secuencias de comandos de secuencias de comandos normalmente email.Because hacer uso de exploits conocidos y brechas de seguridad, mantenerse al día con los parches de Windows e Internet Explorer! Internet Explorer incluye una serie de la configuración de seguridad que afectan a los scripts, consulte anteriormente en este artículo.

Puede configurar la zona de Internet a un sitio rápido cuando quiere ejecutar un script. Y crear una zona de seguridad con los sitios que usted considere digno de confianza. Después de que el sitio ha sido demostrado ser benigna, se agrega a la zona de seguridad de nueva creación, y se ejecutará de forma normal.

As an alternative you can use Jason Levine’s Script Sentry ( http://www.jasons-toolbox.com/scriptsentry.asp ). Script Sentry allows you to run scripts without interruption, and display alerts when other scripts want to run.

–Bobbi FlekmanBleeping Computer Advanced Internet Security ConceptsBleepingComputer.com: Computer Help & Tutorials for the beginning computer user.

Hola, aquí un friki de los tutoriales y los videojuegos, espero que te guste mi web que con tanta dedicación he creado para entretenerte! Hablamos pronto!