- Tabla de Contenidos

- 1Protecting su equipo con la solicitud de lista blanca

- 2¿Cómo para permitir únicamente ciertas aplicaciones de Windows para ejecutar

- 3¿Cómo a programas específicos de lista blanca con directivas de restricción de software

- 4Tips al crear Path tipos Reglas

- 5Otras de directiva de restricción de software reglas

Tabla de Contenidos

la protección de su ordenador con la solicitud de lista blanca

En Windows es posible configurar dos métodos diferentes que determinan si una aplicación se debe permitir que ejecutar. El primer método, conocido como una lista negra, es cuando se permite que todas las aplicaciones se ejecuten de forma predeterminada, excepto para aquellos que específicamente no se permiten. La otra, y más seguro, se llama al método de listas blancas, que bloquea todas las aplicaciones se ejecuten de forma predeterminada, a excepción de aquellos que usted permita explícitamente.

Con la amplia distribución de ransomware ordenador y otras infecciones de malware y los altos costos de recuperación de ellos, un método muy fuerte protección de la computadora está listas blancas. Esto le permite bloquear todos los programas por defecto y luego configurar reglas que permiten específicamente sólo ciertos programas se ejecuten.

Aunque fácil de configurar inicialmente, listas blancas pueden ser una carga a medida que tendrá que añadir nuevas reglas cada vez que instale un nuevo programa o desea permitir que un programa se ejecute. En lo personal, siento si usted está dispuesto a poner el tiempo y esfuerzo en el uso de listas blancas, las posibilidades de una infección equipo dañar su ordenador se convierte en mínima.

Este tutorial le guiará a través de la creación de listas blancas mediante directivas de restricción de software para que sólo las aplicaciones especificadas son capaces de ejecutar en el equipo. Aunque esta guía se orientará a los usuarios individuales, este mismo enfoque se puede utilizar en la empresa empujando estas políticas a un dominio de Windows.

Cómo permitir solamente ciertas aplicaciones de Windows para ejecutar

El método que utilizamos para crear la aplicación de políticas de lista blanca es a través del Editor de directivas de seguridad. Por desgracia, esta herramienta no está disponible en versiones de Inicio de Windows. Por lo tanto, es posible que desee utilizar en su lugar un programa como CryptoPrevent para configurar una política de listas negras para usted.

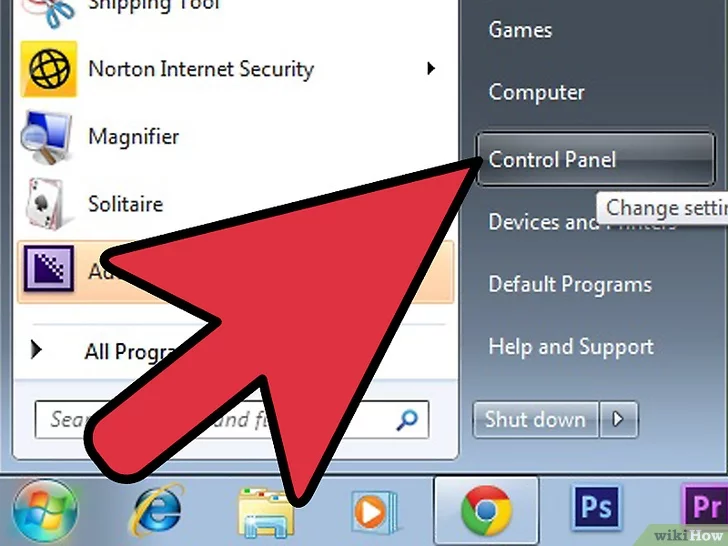

Para comenzar blanco una lista de sus aplicaciones es necesario abrir el Editor de Política de Seguridad, que configura las directivas de seguridad local para la máquina. Para ello, haga clic en el botón de inicio y escriba secpol.msc en el campo de búsqueda, como se muestra a continuación.

Cuando secpol.msc aparece en la lista de búsqueda, haga clic en él para iniciar el editor de directivas de seguridad local.

Si va a configurar esto para un dominio, entonces se debe abrir el Editor de directivas de grupo en lugar utilizando el comando gpedit.msc . Esta guía en su mayor parte está diseñada para un equipo individual, pero puede ser utilizado para crear la misma política de listas blancas con el Editor de directivas de grupo.

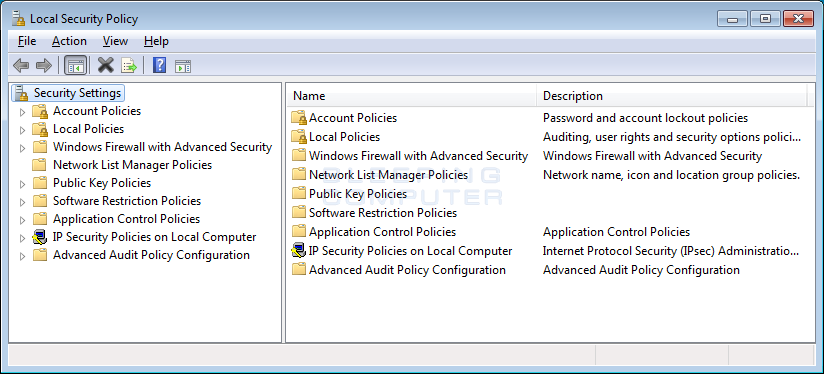

Ahora debería ver el editor de directivas de seguridad local, como se muestra a continuación.

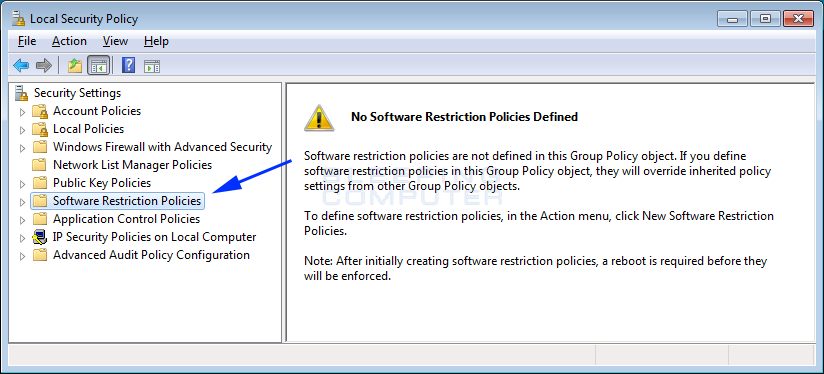

para empezar a crear nuestra aplicación de lista blanca, haga clic en la categoría de restricción de software. Si nunca ha creado una política de restricción de software en el pasado, verá una pantalla similar a la de abajo.

Para crear la nueva política, haga clic derecho en la categoría de directivas de restricción de software y seleccione la opción Nueva restricción de software, como se muestra a continuación.

una nueva política de restricción de software se creará ahora como se muestra a continuación.

Lo primero que hay que hacer es configurar la sección Aplicación . Esta sección nos permite especificar los parámetros generales sobre cómo se configuran estas políticas de restricción. Para empezar, haga clic en el Aplicación tipo de objeto, como se indica por la flecha azul arriba.

sugiero que deje la configuración como son por ahora. Esto le permite crear una política fuerte, sin los problemas de la pueden ser causadas por bloqueo DLL. Cuando haya terminado de configurar estos ajustes, haga clic en el botón Aceptar .

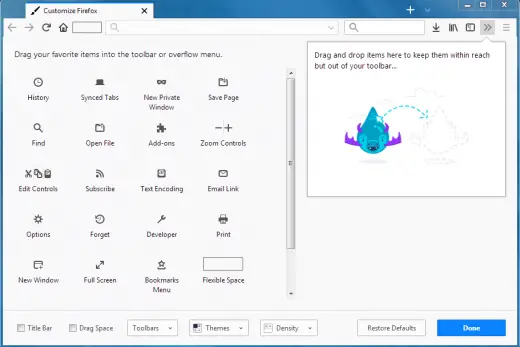

Ahora estará de vuelta en la ventana principal de restricción de software Las políticas, como se muestra en la Figura 5. Ahora queremos configurar qué tipos de archivos se considera un ejecutable y por lo tanto bloqueado. Para ello haga clic en el objeto Tipos de archivo Designado.

Esto abrirá la ventana de propiedades para los tipos de archivo designados que serán considerados como un ejecutable y, por tanto, bloqueados por la política de restricción de software que se está creando.

Por desgracia, el superior de la lista no es exhaustiva como le gustaría, e incluye una extensión que debe ser eliminado. En primer lugar, permite desplazarse por la lista anterior de las extensiones de archivo y eliminar la extensión LNK de la lista. Para eliminar la extensión, haga clic izquierdo en él una vez y luego haga clic en el botón Quitar. Si no se quita esta extensión, a continuación, todos los accesos directos se producirá un error al trabajo después de crear nuestra lista blanca.

Ahora vamos a añadir algunas extensiones adicionales que son conocidos por ser utilizado para instalar malware y ransomware. Para agregar una extensión, sólo tiene que añadir al campo Extensión Archivo y haga clic en el botón Añadir . Al agregar una extensión, no incluya el período. Por ejemplo, para excluir scripts de PowerShell, tiene que escribir PS1 en el campo y haga clic en el botón Añadir .

Por favor, añadir las siguientes extensiones para los tipos de archivo designados:

Cuando haya terminado de añadir las extensiones anteriores, haga clic en el botón Aplicar y luego el botón OK .

Ahora vamos a estar de vuelta en la sección principal Política Restricciones de software como se muestra en la Figura 8 a continuación. En este punto, es necesario configurar la política por defecto que decide si los tipos de archivos configurados en la figura 7 se bloquean o se pueden ejecutar de forma automática. Para ello, haga clic en la opción Niveles de seguridad como se indica por la flecha azul a continuación.

Al hacer doble clic en la categoría niveles de seguridad, que será llevada a la pantalla por debajo de ese tiene tres niveles de seguridad que pueden aplicarse a las políticas de restricción de software.

Con el fin de seleccionar qué nivel se debe utilizar, es necesario hacer doble click en el nivel particular y establecer como predeterminado. A continuación se presentan las descripciones de cada tipo de nivel de seguridad.

No permitido: Todos los programas, distintos de los que permiten las reglas va a configurar, no se le permitirá ejecutar independientemente de los derechos de acceso del usuario. Usuario

básica: Todos los programas deben ejecutarse como un usuario normal y no como un administrador.

sin restricciones: Todos los programas se puede ejecutar de forma normal.

ya que desea bloquear todas las aplicaciones excepto aquellos que la lista blanca, que deseas para hacer doble clic en el botón No permitido a entrar en la pantalla de sus propiedades como se muestra a continuación.

En la pantalla de propiedades anteriores, para que así todas las aplicaciones ahora serán bloqueados por defecto, haga clic en el Conjunto como botón predeterminado . A continuación, haga clic en el botón Aplicar y OK para salir de la pantalla de propiedades.

Ahora vamos a estar de vuelta en la lista de niveles de seguridad y casi todos los programas de ahora será bloqueado de ejecución. Por ejemplo, si intenta ejecutar Internet Explorer, recibirá un mensaje que indica que «Este programa es bloqueado por la política del grupo.» Como se muestra abajo.

Ahora que ha configurado Windows para bloquear todas las aplicaciones se ejecuten, necesita Configurar reglas que permiten a las aplicaciones legítimas para correr. La siguiente sección se explicará cómo crear reglas de ruta para que las aplicaciones que desea permitir que se ejecute están en la lista blanca.

Cómo programas específicos de lista blanca utilizando el software Directivas de restricción

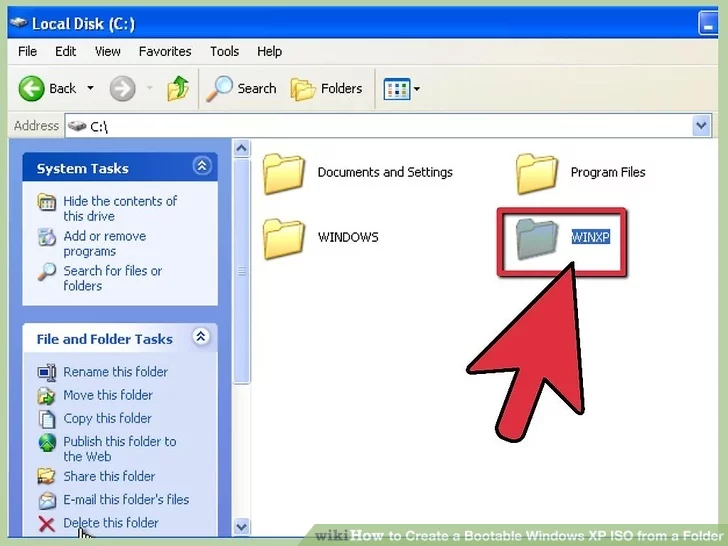

Si ha seguido los pasos anteriores, restricción de software están ahora activado y el bloqueo de todos los ejecutables, excepto los situados bajo C: Archivos de programa y C: Windows . Esos dos directorios están en la lista blanca automáticamente por dos reglas predeterminadas que se crean cuando las políticas de restricción de instalación de software.

Obviamente, con el fin de tener una máquina que funcione correctamente necesita permitir ahora, o lista blanca, otras aplicaciones. Para ello, es necesario crear reglas adicionales para cada carpeta o aplicación que desea permitir ejecutar. En este tutorial, vamos a añadir una nueva regla de ruta para el directorio C: Archivos de programa carpeta (86) como también a que las necesidades de la lista blanca para las versiones de 64 bits de Windows.

Mientras que en el editor de directivas de seguridad local, haga clic en la categoría Reglas adicional bajo las directivas de restricción de software, como se muestra a continuación.

como se puede ver desde arriba, ya hay dos reglas por defecto configurados para permitir que los programas que se ejecutan en C: Windows y C: Archivos de programa a ejecutar. Si está ejecutando una versión de 64 bits de Windows ahora desea añadir una regla adicional que permitirá a los programas bajo la carpeta C: Archivos de programa (x86) para funcionar así.

Para hacer esto, haga clic en una parte vacía del panel derecho y haga clic en nuevo camino Regla … como se muestra a continuación.

Esto abrirá el nuevo camino de diálogo Propiedades de la regla como se muestra a continuación. Como

que desea crear una regla de ruta para C: Archivos de programa (x86), que debe entrar en ese camino en el Camino : Campo de . A continuación, asegúrese de que el nivel de seguridad se establece en sin restricciones , lo que significa que los programas en los que se pueden ejecutar. Si lo desea, puede introducir una breve descripción explicando lo que esta regla es en el campo Descripción. Cuando haya terminado, la nueva norma debe ser similar a la de abajo.

Cuando esté listo para añadir esta regla, haga clic en el Aplicar y luego el botón OK para hacer que la regla activa.

Ahora estará de vuelta en la página de reglas y el nuevo C: se incluirá Archivos de programa (x86) regla y ahora será permitido programas que se encuentran en esa carpeta para funcionar.

Ahora tendrá que hacer nuevas reglas para otros programas que desea permitir para funcionar en Windows. Por ejemplo, si usted juega juegos con vapor, debe seguir los pasos anteriores para agregar una regla sin restricciones para el C: Archivos de programa Steam carpeta .

En las dos secciones siguientes, que han proporcionado consejos y y otros tipos de reglas que se pueden crear a los programas de la lista blanca. Le sugiero que lea a aprovechar todo el poder de las directivas de restricción de software.

Como siempre, si necesita ayuda con este proceso, por favor no dude en preguntar en nuestros foros de soporte técnico.

Consejos

al crear Ruta Reglas

Al añadir una regla de ruta que es una carpeta, es importante tener en cuenta que todas las subcarpetas que también se incluye en esta regla de ruta. Eso significa que si tiene aplicaciones almacenadas en C: MyApps y crear una regla de ruta de la carpeta que especifica que la carpeta no está restringido, se permitirá a todas las subcarpetas para funcionar así. Así que no sólo va a C: MyApps myapp.exe estar autorizados a circular, pero también C: se permite MyApps juegos gameapp.exe para ejecutar también.

Para hacer más fácil la hora de crear reglas, también es posible utilizar comodines para ayudarle a especificar qué programas deben estar autorizados a circular. Al utilizar comodines, puede utilizar un signo de interrogación (?) para denotar un solo carácter comodín asterisco y una (*) para denotar una serie de caracteres comodín.

Por ejemplo, si usted tiene una carpeta de archivos ejecutables que se desee a la lista blanca, puede hacerlo mediante el uso de una regla comodín ruta así: C: . MyApps * exe . Esta regla permitiría a todos los archivos que terminan en .exe para ejecutar, pero no permitir que los ejecutables de las subcarpetas que se ejecuten. También puede utilizar una regla de ruta que especifica un único carácter comodín como C: MyApps aplicación .exe . Esta regla permitiría C: MyApps app6.exe a correr, pero no en C: MyApps app7a.exe para funcionar.

También es posible utilizar variables de entorno al crear reglas de ruta. Por ejemplo, si desea permitir una carpeta bajo todos los perfiles de usuario, puede especificar una regla como % USERPROFILE% myfolder *. Exe . Esto sólo permitiría ejecutables en virtud de esa carpeta en particular para ejecutar, pero se expandiría% UserProfile% a la carpeta correcta para el que se registra en el ordenador.

Por último, pero no menos importante, si desea ejecutar ejecutables desde un recurso compartido de red, entonces usted tiene que especificar la ruta UNC completa en la regla. Por ejemplo, \ Dev-servidor Archivos .

Otros tipos de restricción de software Política Reglas

Cuando se crean reglas, también es posible crear otras reglas llamadas reglas de certificado y reglas hash. Estas reglas se describen a continuación.

Certificado Regla: regla de certificado A se utiliza para permitir que cualquier ejecutable para correr que está firmado por un certificado de seguridad específica.

Hash Regla: Una regla hash le permite especificar un archivo que se puede ejecutar independientemente del lugar donde se encuentra. Esto se realiza mediante la selección de un archivo ejecutable al crear la regla y algunos datos que va a ser recuperada por SRP y se guardan como parte de la regla. Si cualquier otro ejecutables en el equipo coinciden con el archivo almacenado hash y la información, se le permitirá ejecutar.

Nota: Microsoft ha declarado que reglas de certificado podría causar problemas de rendimiento si se utiliza, por lo que sólo usarlos si es absolutamente necesario.

Hola, aquí un friki de los tutoriales y los videojuegos, espero que te guste mi web que con tanta dedicación he creado para entretenerte! Hablamos pronto!